22

Сломать — чтобы сделать безопаснее.

Как киберучения помогают оценить риски

С

12

по

17

ноября

состоялось

уникальное

онлайн

-

мероприятие

,

объединяющие

про

-

фессионалов

и

энтузиастов

в

области

кибербезопасности

, —

профильная

конференция

и

кибербитва

The Standoff

1

.

Организаторы

создали

платформу

для

цифрового

моделиро

-

вания

атак

на

критически

важную

информационную

инфраструктуру

.

Г

лавным этапом такого

моделирования являются

киберучения — противо-

стояние между специали-

стами по защите (blue teams) и на-

падению (red teams), сражение за

цифровую модель организации,

соответствующую ее реальной

инфраструктуре, за ее цифрового

двойника. Это сражение выходит

далеко за рамки традиционных

соревнований по модели capture

the fl ag. Обе стороны получают

доступ к реальному оборудова-

нию и ПО, но в ограниченной,

виртуальной среде. Защитники

и атакующие — это зачастую спе-

циалисты по информационной

безопасности и целые отделы

ИБ из различных компаний, по-

лучающие во время The Standoff

возможность повысить свою ква-

лификацию и за несколько дней

получить уникальный опыт кибер-

противостояния, который в реаль-

ной жизни приходит за месяцы

или даже годы.

ЧТО

ТАКОЕ

THE STANDOFF

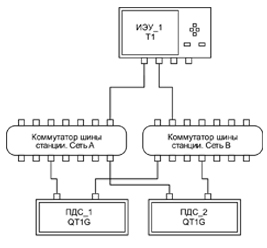

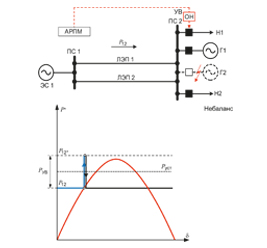

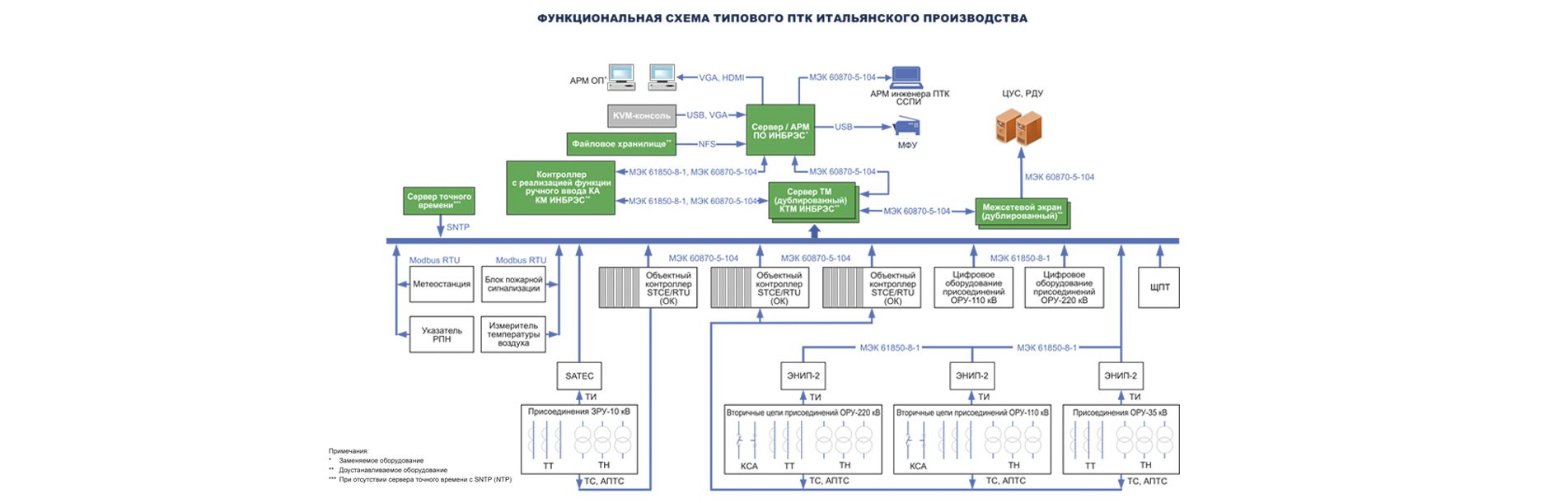

Киберполигон The Standoff —

это виртуальная копия нашего

мира, в которой воссозданы про-

изводственные цепочки, биз-

нес-сценарии и технологический

ландшафт, характерные для раз-

личных отраслей экономики. На

The Standоff 2020 защитникам

и атакующим были доступны га-

зораспределительная

станция,

морской порт, железнодорожный

терминал, нефтехимический за-

вод, нефтедобывающее пред-

приятие, трансформаторная под-

станция и электростанция (и даже

ветряные

электрогенераторы),

аэропорт, парк аттракционов, сеть

светофоров, телерадиокомпания,

банк, деловой центр.

ЗАЧЕМ

ПРОВОДИТЬ

КИБЕРУЧЕНИЯ

Участие в The Standoff позволяет

проверить возможность проведе-

ния кибератак и оценить масштабы

их последствий (причем сделать

это в безопасной среде), получить

новые знания и навыки выявления

кибератак и противодействия им,

изучить сценарии реагирования на

уже известные и только что обна-

ружившиеся рис ки, исследовать

взаимосвязь кибербезопасности

и бизнеса.

Киберполигон — это высоко-

эффективный инструмент для

моделирования угроз и оценки

реального уровня защищенности

конкретных технологий. Коммерче-

ские компании и государственные

учреждения могут использовать

его, чтобы понять, как работает та

или иная технология, а также каки-

ми могут быть в реальном мире по-

следствия успешной атаки на нее.

Все дни мероприятия на пло-

щадке The Standoff круглосуточно

работали специалисты security

operations center (SOC), обору-

дованного самыми современны-

ми средствами информационной

безопасности. Под управлени-

ем команды экспертов компании

Positive Technologies (PT Expert

Security Center

2

) SOC мониторил

все, что происходило в виртуаль-

ном пространстве The Standoff .

ИТОГИ

БИТВЫ

Всего за время киберучений ата-

кующим удалось реализовать

почти половину из 47 заложенных

рис ков. Два реализованных рис-

ка из 24 оказались новыми, не

преду смотренными в программе

сорев нования. Всего жюри при-

няло более 50 отчетов об успеш-

но выполненных заданиях. Среди

участников-атакующих победила

команда Codeby (27 123 баллов),

1

stando

ff

365.com

2

ptsecurity.com/ru-ru/services/esc/

Килюшева

Е

.

Д

.,

руководитель исследовательской группы отдела аналитики информационной безопасности Positive Technologies

ЦИФРОВАЯ

ТРАНСФОРМАЦИЯ

Виртуальная

копия

нашего

мира

The Stando

ff

23

на втором месте — back2oaz

(24 463 баллов), за ними —

DeteAct (18 508 баллов).

В свою очередь, команды за-

щитников смогли выявить более

200 инцидентов ИБ во вверенных

им инфраструктурах и провели

21 расследование. В среднем на

то, чтобы провести расследова-

ние одного инцидента и собрать

всю необходимые факты, коман-

дам требовалось 11 часов 50 ми-

нут. Больше всего инцидентов

обнаружила команда IZ:SOC, за-

щищавшая модель электростан-

ции, и CT&MM, обеспечивавшие

информационную безопасность

делового центра, светофорной

сети и парка развлечений. При

этом самое большое число рис-

ков (восемь) было реализовано

в инфраструктурной модели ком-

пании 25 Hours, которая управ-

ляла деловым центром города,

системой кондиционирования,

светофорами и парком развлече-

ний, на втором месте — нефтяная

компания Nuft, где было реализо-

вано семь уникальных рисков.

Вот лишь некоторые серьез-

ные последствия атак, с которыми

столкнулись компании, работаю-

щие в цифровом городе:

• На нефтехимическом заводе

Nuft произошла авария и утеч-

ка ядовитых веществ. Атакую-

щим удалось получить доступ

к заводским системам управле-

ния, они закрыли входной кла-

пан в холодильный контур, что

привело к перегреву и наруши-

ло производственный процесс.

А вскоре нападающие смогли

полностью его остановить. На

одном из месторождений из-

за кибератаки остановилась

работа

нефтедобывающего

оборудования, добыча нефти

прекратилась. Кроме того, на-

падающие смогли получить

доступ к системе управления

хранилищами нефтепродуктов

и нарушили транспортировку

нефти в хранилище; позже им

удалось остановить транспор-

тировку.

• В парке развлечений 25 Hours

упало колесо обозрения. Одна

из команд получила доступ к сис-

теме управления аттракционом

и увеличила скорость враще-

ния колеса до максимальной —

результат оказался плачев-

ным. После того как организа-

торы устранили последствия

первого инцидента и водво-

рили колесо на место, запу-

стив его повторно в штатном

режиме, нападающие снова

вмешались в работу контрол-

лера, управляющего колесом,

и отключили «питание» аттрак-

циона, таким образов потенци-

альные посетители не могли

его покинуть. Кроме того, за

время The Standoff атакующим

удалось взломать базу данных

сайта по продаже билетов на

аттракционы, и жители города

не могли им пользоваться.

• Произошли и успешные атаки

на банк, в ходе которых напада-

ющие смогли украсть деньги со

счетов горожан, а также узнать

данные клиентов (имя, остаток

на счете, PAN карты и т. п.).

• В компаниях 25 Hours и Nuft

были украдены ценные до-

кументы, а похитить персо-

нальные данные сотрудников

атакующие смогли из пяти ком-

паний — 25 Hours, Tube, Nuft,

Big Bro Group, Bank of FF.

• Уже в последние минуты сорев-

нования команда back2oaz по-

лучила доступ к системе управ-

ления

кондиционированием

и смогла изменять температуру

воздуха в офисных зданиях.

Хакеры не смогли навредить

только железнодорожной станции

и морскому порту.

РАСПРОСТРАНЕННЫЕ

УЯЗВИМОСТИ

Реализация некоторых киберрис-

ков была непосредственно свя-

зана с недостаточной защитой

сайтов компаний. Например, сбои

в работе онлайн-касс парка ат-

тракционов, сервиса по продаже

авиабилетов и системы регистра-

ции пассажиров на рейс на сайте

аэропорта. Но в основном напада-

ющим сначала нужно было полу-

чить доступ к локальной сети ком-

пании. И здесь мы тоже видим, что

в первую очередь атакующие иска-

ли уязвимости в веб-приложениях

и через них проникали в инфра-

структуру. Об успешных попытках

эксплуатации таких уязвимостей

сообщали и команды защитников.

Первая уязвимость была най-

дена командой n0x в системе ком-

пании Nuft через 19 минут после

старта соревнований. Всего жюри

приняло 433 отчета о найденных

уязвимостях. Почти половину из

них составило внедрение SQL-

кода и еще четверть — ошибки,

позволяющие выполнить произ-

вольный код на сервере.

КАКИЕ

УРОКИ

ИЗВЛЕЧЕТ

БИЗНЕС

Участие в киберучениях The Stan-

doff позволило компаниям отве-

тить на следующие вопросы:

• Какие риски, ущерб и события

недопустимы для компании?

• Как именно злоумышленники

могут реализовать эти риски?

• Какие системы могут быть ата-

кованы?

• Каким образом можно украсть

деньги и данные, остановить

производство, повлиять на

доступность системы так, что

бизнес не сможет справиться

с ее восстановлением за при-

емлемый период?

• Были ли действия специ-

алистов по ИБ верными? Как

действовать службам ИБ при

возникновении

инцидентов

в будущем?

• Достаточно ли тех средств за-

щиты, которые используются

в компании? Подходят ли они

для защиты от реализации не-

допустимых рисков?

Мир стоит на пороге техно-

логической революции, которая

изменит нашу жизнь к лучшему.

Однако этого пока не произошло.

Напротив, мы наблюдаем риски

всеобщей цифровизации: вся

жизнь современного общества по-

строена вокруг технологий, а ки-

бератаки могут поставить под удар

нормальное функционирование

городов или привести к настоящей

техногенной катастрофе. Участие

в киберучениях дает понимание

возможности или невозможно-

сти реализации конкретных угроз

в конкретной организации, что осо-

бенно актуально в современном

мире — с его вызовами, панде-

мией и постоянно мелькающими

в СМИ заголовками об очередных

атаках на компании и объекты го-

родской инфраструктуры.

Р

www.ptsecurity.com

№

6 (63) 2020

Оригинал статьи: Сломать — чтобы сделать безопаснее. Как киберучения помогают оценить риски

С 12 по 17 ноября состоялось уникальное онлайн-мероприятие, объединяющие профессионалов и энтузиастов в области кибербезопасности, — профильная конференция и кибербитва The Standoff1. Организаторы создали платформу для цифрового моделирования атак на критически важную информационную инфраструктуру.