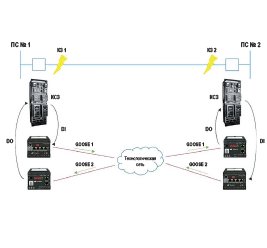

Защита информации и вопросы кибербезопасности сегодня являются определяющими векторами технологического развития в каждой отрасли. Специалисты отмечают ежегодный рост компьютерных атак, направленных на получение личных данных, но и увеличение атак на промышленные объекты и системы с целью захвата управления. Для сферы энергетики в современных условиях особенно остро стоят вопросы надежности и кибербезопасности систем цифрового дистанционного управления энергообъектами. Причиной этому является критичность функций указанных объектов и опасность возможных киберфизических последствий при реализации на них угроз информационной безопасности. В статье рассматривается специфика защиты автоматизированных систем управления на примере организации подсистемы информационной безопасности для защищенного дистанционного управления технологическим оборудованием и системы мониторинга РЗА. Дан краткий обзор современных тенденций в области информационной безопасности АСУ ТП, описаны ключевые особенности построения системы защиты.

Главная

Статьи

Статьи по категориям

Проектирование и создание подсистемы информационной безопасности для организации защищенного дистанционного управления оборудованием и РЗА и мониторинга устройств МП РЗА на подстанциях 110–220 кВ ПАО «Россети Московский регион»

Проектирование и создание подсистемы информационной безопасности для организации защищенного дистанционного управления оборудованием и РЗА и мониторинга устройств МП РЗА на подстанциях 110–220 кВ ПАО «Россети Московский регион»

HTML-версия

УДК 621.316.9

Гвоздев Д.Б., Широков С.Ю., Грибков М.А., Герасимов О.А., Рыбаков А.К.

«ЭЛЕКТРОЭНЕРГИЯ. Передача и распределение» № 2(65), март-апрель 2021