36

к

и

б

е

р

б

е

з

о

п

а

с

н

о

с

т

ь

кибербезопасность

З

адачи

по

созданию

Системы

обеспечения

инфор

-

мационной

безопасности

(

СОИБ

)

были

поставлены

перед

подрядчиком

АО

«

ОЭК

»

в

2013

году

,

и

их

ре

-

шение

потребовало

создания

уникальной

по

своей

сложности

и

комплексности

системы

,

охватывающей

прак

-

тически

все

уровни

АСТУ

,

начиная

с

обеспечения

защиты

обмена

данными

и

управляющими

командами

с

конечными

устройствами

телемеханики

и

заканчивая

организационны

-

ми

мерами

и

процессами

ИБ

(

управление

,

планирование

,

анализ

,

реагирование

и

т

.

д

.).

Одним

из

требований

было

полное

соответствие

руководящей

и

нормативной

доку

-

ментации

Российской

Федерации

(

в

том

числе

изданному

позже

Приказу

ФСТЭК

России

№

31

от

14.03.2014)

и

ори

-

ентированность

на

соответствие

международным

стан

-

дартам

IEC 62443 (

частично

переведен

МЭК

ГОСТ

Р

МЭК

62443).

Стоит

сказать

,

что

задачи

подобных

масштабов

(

СОИБ

АСТУ

обеспечивает

защиту

Центра

управления

се

-

тями

АО

«

ОЭК

»,

высоковольтные

подстанции

и

распреде

-

лительные

трансформаторные

подстанции

)

в

электроэнер

-

гетике

России

еще

не

решались

.

Создание

и

внедрение

СОИБ

осуществлялось

в

не

-

сколько

этапов

,

описание

которых

приведено

ниже

.

ПРЕДПРОЕКТНОЕ

ОБСЛЕДОВАНИЕ

И

АУДИТ

Для

определения

основных

уязвимостей

,

угроз

и

потенци

-

альных

векторов

атак

на

АСТУ

на

этапе

предпроектного

обследования

подрядчиком

был

проведен

комплексный

аудит

АСТУ

.

В

результате

аудита

была

не

только

собрана

необходимая

для

моделирования

и

анализа

угроз

безопас

-

ности

информация

,

но

и

выявлен

целый

ряд

критических

с

точки

зрения

информационной

безопасности

нарушений

и

уязвимостей

.

Предпроектное

обследование

включало

в

себя

предварительный

анализ

документации

на

системы

и

сервисы

АСТУ

,

а

также

очное

обследование

,

включаю

-

щее

анализ

конфигураций

оборудования

и

программного

Майоров

А

.

В

.,

генеральный

директор

АО

«

ОЭК

»

Иванов

А

.

Н

.,

заместитель

технического

директора

по

АСТУ

и

связи

АО

«

ОЭК

»

Сердюк

В

.

А

.,

генеральный

директор

АО

«

ДиалогНаука

»

Опыт создания

и внедрения системы

обеспечения информа-

ционной безопасности

электросетевой компании

В

2017

году

АО

«

Объединенная

энергетическая

компания

»

и

АО

«

ДиалогНаука

»

завершают

работы

по

созданию

Системы

обеспечения

информационной

безопасности

(

СОИБ

)

Автома

-

тизированной

системы

технологического

управления

(

АСТУ

).

СОИБ

АСТУ

призвана

решить

задачи

по

обеспечению

кибербе

-

зопасности

технологических

процессов

управления

передачей

и

распределением

электроэнергии

.

37

обеспечения

,

осмотр

помещений

,

оборудования

,

ин

-

тервьюирование

ответственных

лиц

и

т

.

д

.

Уже

на

этапе

обследования

был

выявлен

ряд

ор

-

ганизационных

и

технических

проблем

в

системе

мер

по

защите

информации

.

Организационные

про

-

блемы

были

связаны

с

отсутствием

выделенного

подразделения

,

ответственного

за

обеспечение

ИБ

в

АСТУ

,

а

также

с

недостаточностью

сформулиро

-

ванных

и

стандартизированных

на

уровне

Компании

требований

к

обеспечению

ИБ

в

АСТУ

.

Технические

проблемы

выражались

в

целом

ряде

выявленных

уяз

-

вимостей

—

наличие

«

слабых

»

и

легко

угадываемых

паролей

,

отсутствие

средств

разграничения

доступа

на

уровне

АСТУ

,

наличие

неконтролируемого

удален

-

ного

доступа

и

др

.

Работы

по

устранению

ключевых

уязвимостей

и

угроз

были

выполнены

сразу

же

на

этапе

обследо

-

вания

,

а

остальные

стали

основой

для

моделирова

-

ния

и

анализа

угроз

и

рисков

безопасности

.

МОДЕЛИРОВАНИЕ

И

АНАЛИЗ

УГРОЗ

Проведенное

моделирование

и

анализ

угроз

ИБ

позволило

разработать

ряд

технических

и

органи

-

зационных

мер

,

способных

обеспечить

требуемый

уровень

защиты

АСТУ

от

киберугроз

.

Прежде

всего

,

специалистами

подрядчика

был

проведен

анализ

выявленных

уязвимостей

и

возможностей

их

эксплу

-

атации

,

приводящей

к

реализации

«

классических

»

угроз

ИБ

,

описанных

в

нормативной

документации

России

(

комплект

документов

ФСТЭК

по

защите

объ

-

ектов

Ключевых

сегментов

информационной

инфра

-

структуры

,

приказ

ФСТЭК

России

№

31

от

14.03.2014

«

Об

утверждении

требований

к

обеспечению

защи

-

ты

информации

в

автоматизированных

системах

управления

производственными

и

технологически

-

ми

процессами

на

критически

важных

объектах

,

по

-

тенциально

опасных

объектах

,

а

также

объектах

,

представляющих

повышенную

опасность

для

жизни

и

здоровья

людей

и

для

окружающей

природной

сре

-

ды

»

и

т

.

д

.).

Кроме

этого

был

проведен

анализ

и

оцен

-

ка

рисков

по

специально

разработанной

в

рамках

проекта

методике

,

позволяющей

сфокусироваться

на

наиболее

актуальных

и

первоочередных

задачах

обеспечения

безопасности

.

Если

обобщить

результаты

и

представить

их

в

бо

-

лее

высокоуровневой

форме

,

то

основные

потенци

-

альные

угрозы

кибербезопасности

АСТУ

можно

при

-

вести

к

следующим

группам

(

рисунок

1):

–

сетевые

атаки

на

объекты

АСТУ

и

передаваемые

данные

;

–

несанкционированный

доступ

(

НСД

)

к

устройствам

АСТУ

и

средствам

управления

технологическими

процессами

,

в

том

числе

и

несанкционированная

передача

управляющих

команд

(

злоумышленником

или

вредоносным

программным

обеспечением

);

–

заражение

(

преднамеренное

или

нет

)

вредонос

-

ным

программным

обеспечением

;

–

умышленные

действия

пользователей

,

приводя

-

щие

к

нарушениям

технологических

процессов

АСТУ

;

–

искажение

технологических

данных

(

что

,

в

свою

очередь

может

привести

к

неадекватному

управ

-

лению

АСТУ

).

Следует

учитывать

,

что

для

технологических

систем

,

таких

как

АСТУ

,

главным

защищаемым

ак

-

тивом

является

не

информация

,

а

непосредствен

-

но

технологический

процесс

.

То

есть

основная

цель

кибербезопасности

—

не

защитить

конфи

-

денциальность

информации

(

в

отличии

от

задач

информационной

безопасности

в

корпоративных

системах

),

а

обеспечить

целостность

и

доступ

-

ность

технологических

данных

,

систем

и

устройств

мониторинга

и

управления

технологическими

про

-

цессами

.

При

моделировании

угроз

и

оценке

рисков

кибер

-

безопасности

АСТУ

в

соответствии

с

требованиями

АО

«

ОЭК

»

учитывались

рекомендации

междуна

-

родного

стандарта

IEC 62443.

В

соответствии

с

этой

методологией

были

построены

референсная

и

архи

-

тектурные

модели

АСТУ

,

осуществлено

разделение

(

сегментирование

)

на

зоны

безопасности

и

сформи

-

рованы

требования

ИБ

для

всех

различных

зон

АСТУ

и

технологических

процессов

.

При

моделировании

угроз

и

последующем

проек

-

тировании

СОИБ

подрядчик

также

учитывал

быстро

меняющийся

,

а

точнее

,

развивающийся

ландшафт

угроз

кибербезопасности

в

промышленных

и

техноло

-

гических

системах

.

РАЗРАБОТКА

ТРЕБОВАНИЙ

И

ПРОЕКТИРОВАНИЕ

СОИБ

Происходящие

за

время

жизни

проекта

по

соз

-

данию

СОИБ

инциденты

кибербезопасности

(

ин

-

цидент

на

металлургическом

заводе

в

Германии

в

2014

го

ду

[1],

вызвавший

повреждение

оборудо

-

вания

печи

;

предупреждение

аналитиков

о

такой

угрозе

в

2014

году

[2]

и

последовавшие

за

ним

атаки

на

энергосеть

Украины

в

2015

году

[3],

приведшие

к

массовым

отключениям

электроснабжения

;

пере

-

рывы

в

работе

атомной

электростанции

в

Германии

из

-

за

вредоносного

ПО

в

2016-

м

[4, 5],

и

др

.)

накла

-

дывали

свой

отпечаток

на

предъявляемые

к

СОИБ

требования

,

а

также

разрабатываемые

решения

и

меры

по

кибербезопасности

.

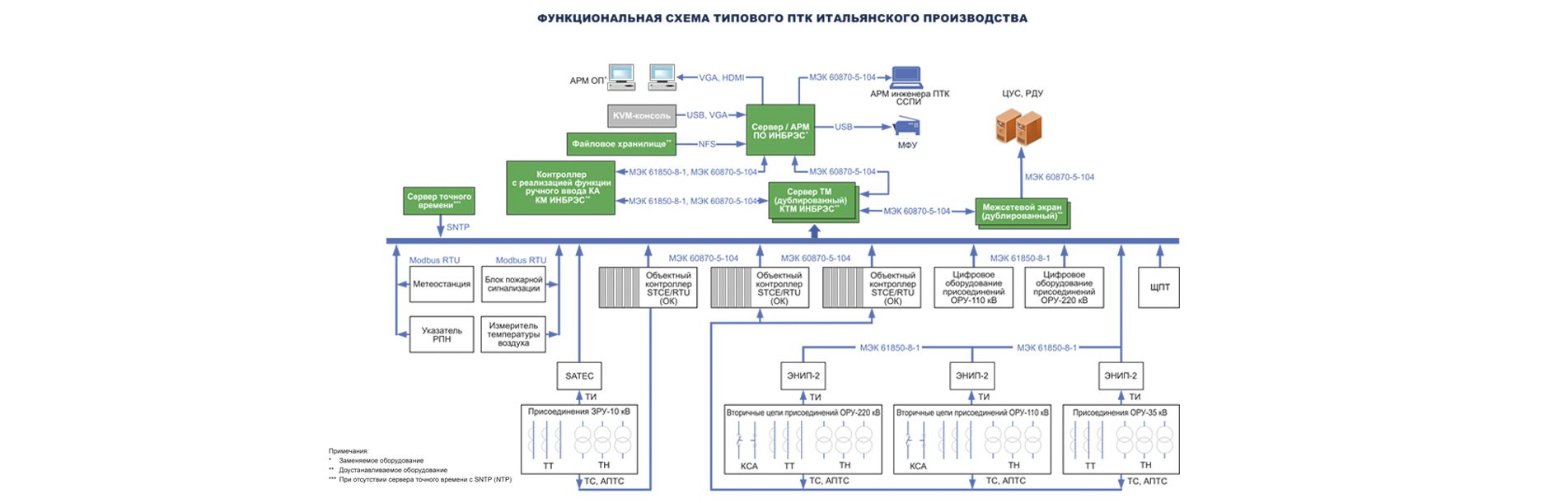

Рис

. 1.

Основные

группы

угроз

кибербезопасности

АСТУ

Сетевые

атаки

Несанкциони-

рованный

дос

туп

АСТУ

№

1 (46) 2018

38

Так

,

например

,

анализ

инцидентов

на

Украине

и

в

Германии

продемонстрировал

,

в

том

числе

,

и

не

-

обходимость

для

кибербезопасности

АСТУ

в

выстра

-

ивании

процессов

обновления

.

Речь

идет

не

только

об

обновлении

баз

данных

антивирусного

программ

-

ного

обеспечения

и

средств

обнаружения

вторжений

,

но

и

обновлений

политик

и

документов

,

процедур

,

процессов

и

требований

ИБ

на

основе

меняющегося

ландшафта

угроз

,

появляющихся

новых

уязвимостей

и

атак

.

Более

того

,

инциденты

на

Украине

показали

необходимость

обеспечения

защиты

технологическо

-

го

процесса

,

в

том

числе

на

уровне

обмена

данными

с

конечными

устройствами

,

защиту

самих

конечных

устройств

от

несанкционированного

доступа

и

дей

-

ствий

вредоносного

ПО

.

Изучение

печального

опыта

зарубежных

коллег

привело

к

появлению

в

составе

СОИБ

специализи

-

рованных

решений

для

защиты

АСУ

ТП

разработки

одного

из

лидеров

рынка

—

компании

«

Лаборатория

Касперского

»

и

специально

разработанной

техноло

-

гии

,

придуманной

и

протестированной

специалиста

-

ми

АО

«

ДиалогНаука

»

совместно

с

разработчиком

АСУ

ТП

ООО

«

Компания

ДЭП

»,

предназначенной

для

защиты

передаваемых

данных

и

доступа

к

удален

-

ным

устройствам

АСУ

ТП

(

программным

логическим

контроллерам

—

ПЛК

),

устанавливаемым

за

преде

-

лами

контролируемой

зоны

(

в

физически

слабоза

-

щищенных

распределительных

трансформаторных

подстанциях

).

Нашумевшие

в

2017

году

атаки

виру

-

сов

-

шифровальщиков

WannaCry [6]

и

так

называемо

-

го

«

вайпера

» ExPetr [7],

не

затронувшие

технологиче

-

ские

сегменты

ОЭК

,

показали

эффективность

такого

подхода

,

а

появление

летом

2017

года

вредоносного

ПО

Industroyer [8] ,

специализирующегося

на

атаках

на

устройства

электроэнергетики

,

в

том

числе

по

про

-

токолам

IEC 60870-5-101, IEC 60870-5-104, IEC 61850,

подтвердило

необходимость

и

правильность

при

-

менения

специализированных

средств

мониторинга

технологического

трафика

,

анализа

промышленных

протоколов

и

защиты

устройств

АСУ

ТП

.

На

проектных

решениях

сказалась

и

геополитиче

-

ская

ситуация

.

Учитывая

растущую

международную

напряженность

при

выборе

средств

защиты

СОИБ

предпочтение

отдавалось

отечественным

решениям

,

или

решениям

,

прошедшим

процедуру

сертификации

по

требованиям

безопасности

информации

.

Из

со

-

става

СОИБ

были

исключены

системы

,

полностью

прекращающие

свою

работу

при

невозможности

про

-

длить

техническую

поддержку

производителя

.

Итоговые

основные

технические

и

организацион

-

ные

решения

,

легшие

в

основу

СОИБ

,

группируются

по

следующим

основным

категориям

:

•

разработка

,

внедрение

и

развитие

процессов

кибербезопасности

(

идентификация

и

управление

доступом

,

регистрация

событий

и

реагирование

на

инциденты

безопасности

,

планирование

деятель

-

ности

,

анализ

угроз

и

уязвимостей

и

т

.

д

.);

•

защита

сети

:

–

сегментирование

сети

;

–

обеспечение

защиты

периметра

и

границ

зон

безопасности

;

–

обнаружение

/

блокирование

сетевых

атак

,

чер

-

вей

и

т

.

п

.;

•

защита

конечных

устройств

:

–

защита

от

вредоносного

ПО

;

–

управление

и

контроль

доступа

;

–

ограничение

программной

среды

;

•

защита

технологических

данных

:

–

обеспечение

и

контроль

целостности

переда

-

ваемой

технологической

информации

(

данных

телемеханики

,

команд

управления

,

состояний

устройств

и

т

.

п

.),

в

том

числе

при

обмене

данными

с

удаленными

объектами

в

зонах

со

слабой

физической

защитой

(

трансформатор

-

ные

и

распределительные

трансформаторные

подстанции

);

–

выявление

аномалий

в

технологическом

тра

-

фике

,

специфических

атак

на

промышленные

устройства

и

протоколы

,

несанкционированных

взаимодействий

или

изменений

в

технологиче

-

ских

процессах

;

•

мониторинг

кибербезопасности

:

–

сбор

,

регистрация

и

корреляции

событий

без

-

опасности

,

выявление

инцидентов

;

–

анализ

уязвимостей

и

выявление

угроз

.

ПРОЕКТНЫЕ

РЕШЕНИЯ

Проект

по

созданию

СОИБ

включает

в

себя

много

решений

и

технологий

,

как

«

привычных

» (

в

контексте

ИБ

корпоративных

систем

),

так

и

специализирован

-

ных

средств

защиты

для

промышленных

сегментов

.

Однако

особенности

технологических

сред

наклады

-

вают

отличия

в

эксплуатации

даже

таких

«

классиче

-

ских

»

систем

,

как

антивирусы

,

межсетевые

экраны

или

системы

обнаружения

вторжений

.

При

выборе

решений

,

помимо

функциональности

и

соответствия

требованиям

,

рассматривались

также

такие

кри

-

терии

,

как

возможность

работы

в

режиме

высокой

доступности

,

соответствие

требованиям

условий

эксплуатации

(

электромагнитная

совместимость

,

помехозащищенность

,

защита

от

климатических

воздействий

и

т

.

п

.),

нагрузки

на

вычислительные

мощности

,

возможности

мониторинга

используемых

промышленных

протоколов

,

защиты

от

сбоев

и

т

.

д

.

Выбранные

средства

защиты

были

протестированы

на

совместимость

с

инфраструктурой

АСТУ

.

В

целях

обеспечения

надежности

использовались

продукты

от

хорошо

зарекомендовавших

себя

на

рынке

ком

-

паний

-

разработчиков

,

а

ключевые

системы

и

кана

-

лы

связи

были

зарезервированы

.

Ниже

приведена

более

подробная

информация

по

некоторым

из

вы

-

бранных

решений

.

Защита

сети

Благодаря

используемым

решениям

,

распреде

-

ленная

вычислительная

сеть

АСТУ

была

сегменти

-

рована

и

разделена

на

зоны

безопасности

без

су

-

щественных

изменений

в

маршрутизации

трафика

и

сетевой

адресации

.

Так

,

подключения

к

ресурсам

смежных

организаций

,

необходимые

для

реализации

технологических

и

бизнес

-

процессов

,

были

защище

-

ны

средствами

межсетевого

экранирования

,

критиче

-

ские

сервисы

(

управление

высоковольтными

сетями

и

управление

распределительными

сетями

)

были

вы

-

несены

в

отдельные

сегменты

.

Для

анализа

сетевого

трафика

,

передаваемого

между

зонами

безопасности

,

КИБЕР-

БЕЗОПАСНОСТЬ

39

предусмотрено

использование

системы

обнаружения

вторжений

.

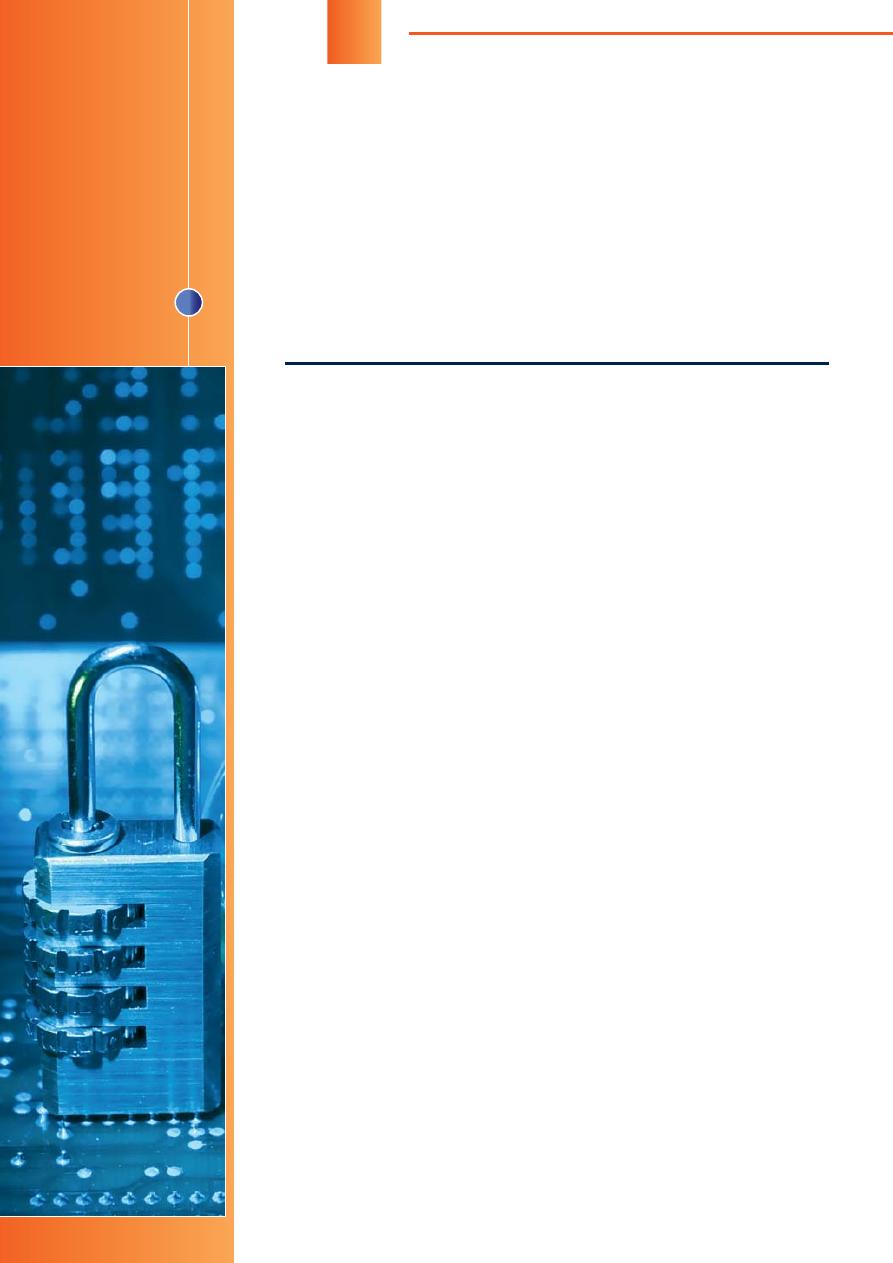

Схема

размещения

компонент

сетевой

защиты

приведена

на

рисунке

2.

Защита

конечных

устройств

Для

обеспечения

защиты

конечных

устройств

,

АРМ

и

серверов

АСТУ

используются

специализиро

-

ванные

решения

«

Лаборатории

Касперского

»,

осу

-

ществляющие

:

–

защиту

от

вредоносного

ПО

(

в

том

числе

вирусов

-

шифровальщиков

,

сетевых

червей

и

др

.);

–

контроль

запуска

приложений

;

–

контроль

подключения

съемных

устройств

;

–

мониторинг

технологического

трафика

;

–

обнаружение

появления

несанкционированных

устройств

в

сети

и

несанкционированных

сетевых

взаимодействий

(

контроль

целостности

сети

);

–

контроль

изменения

технологических

параметров

,

выхода

за

пределы

допустимых

значений

или

нарушения

заданных

правил

изменения

техноло

-

гического

процесса

;

–

обнаружение

команд

телеуправления

оборудова

-

нием

АСТУ

;

–

обнаружение

внесения

изменений

в

память

ПЛК

или

изменений

проектов

(

программ

)

ПЛК

;

–

обнаружение

сетевых

атак

в

техно

-

логических

сегментах

и

др

.

Защита

ТП

/

РТП

РТП

(

распределительные

трансформаторные

подстан

-

ции

)

работают

в

автономном

режиме

(

без

постоянного

уча

-

стия

персонала

)

и

,

как

прави

-

ло

,

находятся

за

пределами

основной

контролируемой

зо

-

ны

и

лишены

механизмов

обеспечения

физической

за

-

щиты

.

В

то

же

время

по

-

скольку

устройства

телеме

-

ханики

RTU (Remote Terminal

Unit),

обеспечиваю

-

щие

функционирова

-

ние

,

наблюдаемость

и

управление

РТП

,

связаны

с

общей

рас

-

пределенной

сетью

АСТУ

,

проникновение

на

эти

объекты

мо

-

жет

стать

начальной

точкой

развития

це

-

левых

кибератак

на

АСТУ

.

Именно

поэтому

было

важно

обеспе

-

чить

аутентификацию

удаленных

устройств

,

невозможность

не

-

санкционированного

подключения

сторон

-

него

оборудования

к

сетевому

оборудо

-

ванию

,

контроль

целостности

передаваемых

данных

и

команд

управления

.

Решения

,

применяемые

для

защиты

конечных

устройств

,

размещаемых

в

РТП

,

были

специально

созданы

и

протестированы

в

рамках

совместной

ра

-

боты

подрядчика

и

разработчика

систем

АСУ

ТП

,

ис

-

пользуемых

в

АО

«

ОЭК

».

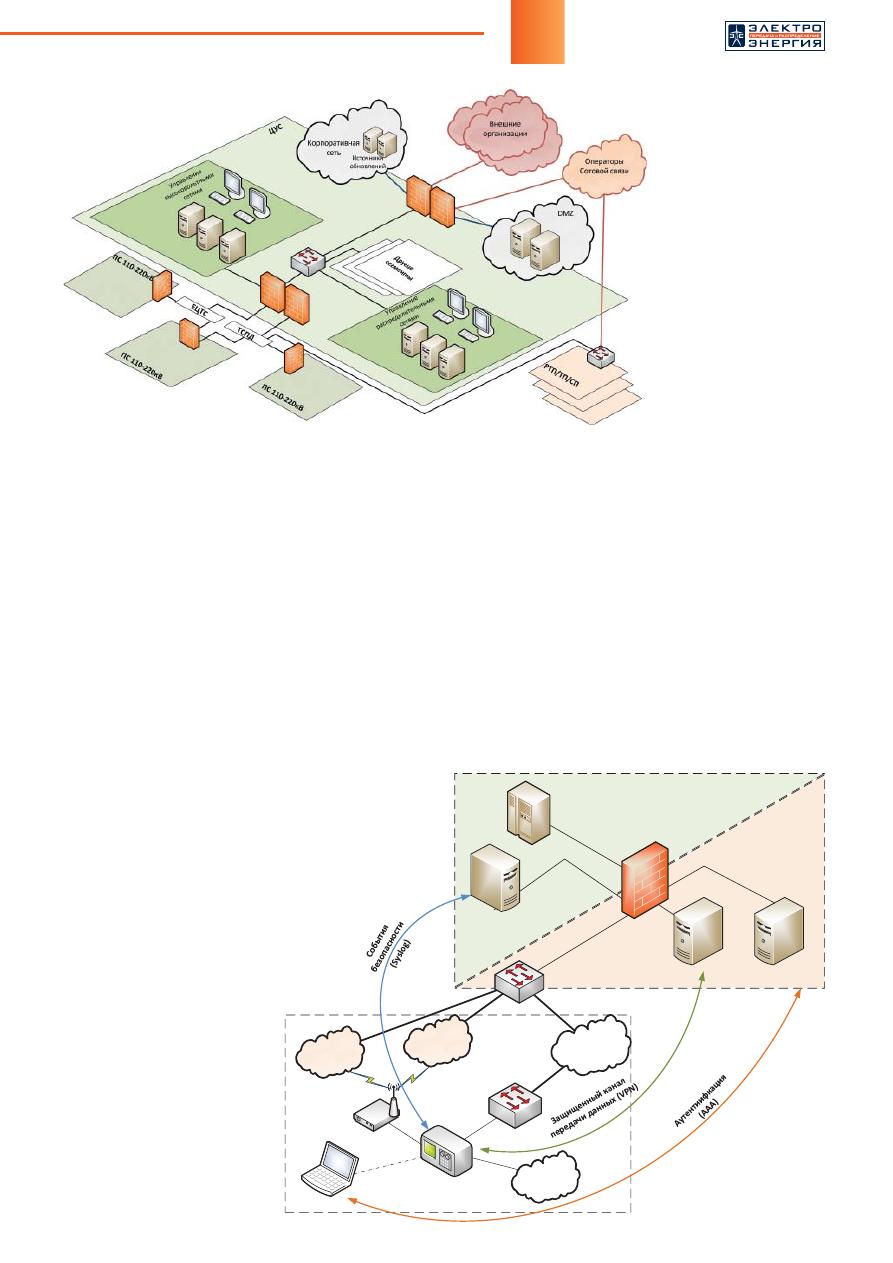

Эти

решения

обеспечивают

(

рисунок

3):

–

усиленную

идентификацию

устройств

на

основе

сертификатов

открытых

ключей

;

–

аутентификацию

через

RADIUS-

сервер

при

удален

-

ном

и

локальном

подключении

к

оборудованию

;

–

обеспечение

целостности

передаваемых

данных

за

счет

использования

криптографических

алго

-

ритмов

;

–

регистрацию

событий

ИБ

и

передачу

их

в

систему

мониторинга

.

Транспортная

сеть

Оператор 2

Оператор 1

Ввод/вывод

данных

ПЛК

Демилита-

ризованная

зона

РТП

Центральный диспетчерский

пункт

SCADA

RADIUS

VPN

Межсетевой экран

Система мониторинга событий

безопасности (SIEM)

Рис

. 3.

Схема

организации

защиты

РТП

Рис

. 2.

Схема

организации

защиты

сети

№

1 (46) 2018

40

ЛИТЕРАТУРА

1. ICS CP/PE (Cyber-to-Physical or Process Effects) case

study paper – GermanSteel Mill Cyber Attack. URL: https://

ics.sans.org/media/ICS-CPPE-case-Study-2-German-

Steelworks_Facility.pdf.

2. Last-minute paper: Back in BlackEnergy: 2014 targeted

attacks in the Ukraine and Poland. URL: https://www.

virusbulletin.com/conference/vb2014/abstracts/back-

blackenergy-2014-targeted-attacks-ukraine-and-poland.

3. SANS-ICS, E-ISAC. TLP: White. Analysis of the Cyber

Attack on the Ukrainian Power Grid. Defense Use Case.

URL: https://ics.sans.org/media/E-ISAC_SANS_Ukraine_

DUC_5.pdf.

4. Detektion von Büro-Schadsoftware an mehreren Rechnern

25.04.2016. URL: http://www.kkw-gundremmingen.de/

presse.php?id=571.

5. REUTERS: German nuclear plant infected with computer

viruses, operator says. URL: http://www.reuters.com/article/

us-nuclearpower-cyber-germany-idUSKCN0XN2OS.

6. WannaCry ransomware used in widespread attacks all over

the world. URL: https://securelist.com/wannacry-ransom-

ware-used-in-widespread-attacks-all-over-the-world/78351/).

7. ExPetr/Petya/NotPetya is a Wiper, Not Ransomware. URL:

https://securelist.com/expetrpetyanotpetya-is-a-wiper-not-

ransomware/78902/.

8. ESE

Т

обнаружила

Industroyer –

крупнейшую

со

вре

-

мен

Stuxnet

угрозу

для

промышленных

систем

управ

-

ления

. URL: https://www.esetnod32.ru/company/press/

center/eset-obnaruzhila-industroyer-krupneyshuyu-so-

vremen-stuxnet-ugrozu-dlya-promyshlennykh-sistem-

upravleniya-/.

Разработка

и

внедрение

процессов

ИБ

Для

внедрения

и

поддержки

процессов

инфор

-

мационной

безопасности

подрядчиком

был

разра

-

ботан

комплекс

организационно

-

распорядительной

документации

,

в

том

числе

регламентирующим

процессы

управления

и

планирования

ИБ

,

обеспе

-

чения

действующих

требований

ИБ

.

Этим

докумен

-

там

и

процедурам

еще

предстоит

пройти

процесс

опытной

апробации

,

по

результатам

которой

они

будут

доработаны

и

дополнены

таким

образом

,

что

-

бы

обеспечить

эффективную

и

безопасную

работу

АО

«

ОЭК

».

ВНЕДРЕНИЕ

И

ПУСКОНАЛАДОЧНЫЕ

РАБОТЫ

Монтажные

и

пусконаладочные

работы

в

работаю

-

щих

промышленных

системах

всегда

связаны

с

необ

-

ходимостью

минимизации

рисков

сбоев

и

перерывов

в

работе

.

В

связи

с

этим

,

перед

этапом

монтажных

и

пусконаладочных

работ

специалистами

подрядчика

был

разработан

комплекс

мер

и

решений

,

направлен

-

ных

на

реализацию

поэтапного

перехода

из

текущего

состояния

АСТУ

в

целевое

состояние

с

установлен

-

ной

СОИБ

.

Этот

комплекс

мер

позволил

провести

включение

,

тестирование

и

наладку

средств

защиты

без

прерывания

технологических

и

бизнес

-

процессов

АО

«

ОЭК

».

ОПЫТНАЯ

ЭКСПЛУАТАЦИЯ

И

ДАЛЬНЕЙШИЕ

РАЗВИТИЕ

Опытная

эксплуатация

СОИБ

предусматривает

дора

-

ботку

и

отладку

проектных

решений

и

процессов

ИБ

таким

образом

,

чтобы

они

обеспечивали

заданный

уровень

защищенности

и

адекватное

отражение

теку

-

щего

ландшафта

киберугроз

с

одной

стороны

,

и

при

этом

бесперебойную

эксплуатацию

АСТУ

и

реализа

-

цию

технологических

и

бизнес

-

процессов

АО

«

ОЭК

»

без

дополнительной

чрезмерной

нагрузки

на

персо

-

нал

и

вычислительные

мощности

.

Однако

уже

сейчас

специалисты

заказчика

и

под

-

рядчика

высоко

оценивают

проделанную

работу

и

су

-

щественное

повышение

уровня

защищенности

АСТУ

,

также

отмечая

необходимость

в

будущем

развития

СОИБ

и

дополнения

действующих

мер

.

Так

,

по

мне

-

нию

специалистов

,

в

будущем

предстоит

рассмотреть

целесообразность

и

возможность

реализации

следу

-

ющих

мероприятий

:

•

разработка

и

внедрение

в

«

повседневную

»

жизнь

Компании

корпоративных

стандартов

по

кибербе

-

зопасности

;

•

стандартизация

требований

по

кибербезопасно

-

сти

,

предъявляемых

ко

всем

разрабатываемым

для

АО

«

ОЭК

»

технологическим

системам

;

•

автоматизация

контроля

действий

подрядчиков

;

•

интеграция

с

государственной

системой

обнаруже

-

ния

,

предупреждения

и

ликвидации

последствий

компьютерных

атак

(

ГосСОПКА

)

ФСБ

РФ

;

•

реализация

других

мер

,

направленных

на

защиту

технологических

процессов

.

СОИБ

изначально

проектировалась

как

система

,

предусматривающая

дальнейшее

развитие

,

мас

-

штабирование

,

наращивание

,

включение

новых

воз

-

можностей

и

мер

безопасности

.

Созданная

СОИБ

допускает

возможность

модернизации

при

развитии

нормативной

базы

,

появлении

новых

требований

или

изменении

ландшафта

угроз

кибербезопасности

без

необходимости

отказа

или

замены

существующих

ре

-

шений

и

средств

защиты

.

ЗАКЛЮЧЕНИЕ

Результаты

проведенных

работ

позволили

создать

уникальную

для

российской

отрасли

электроэнерге

-

тики

систему

обеспечения

информационной

безопас

-

ности

,

обеспечивающую

сквозную

защиту

от

контрол

-

лера

на

трансформаторной

подстанции

до

центра

управления

сетями

.

Важно

отметить

,

что

проведен

-

ные

работы

соответствуют

рекомендациям

между

-

народных

стандартов

и

российским

нормативным

требованиям

по

безопасности

информации

.

Реали

-

зованный

комплекс

мероприятий

создает

основу

для

выполнения

требований

,

которые

будут

разработаны

на

основе

Федерального

закона

№

187-

ФЗ

«

О

безо

-

пасности

критической

информационной

инфраструк

-

туры

Российской

Федерации

»,

который

был

принят

26.07.2017.

Созданная

СОИБ

позволила

существенно

повысить

уровень

безопасности

АСТУ

АО

«

ОЭК

»

от

внешних

и

внутренних

угроз

безопасности

.

Дальней

-

шее

развитие

СОИБ

позволит

учитывать

изменения

в

нормативных

документах

,

а

также

обеспечивать

адекватную

защиту

от

новых

видов

угроз

.

КИБЕР-

БЕЗОПАСНОСТЬ

Оригинал статьи: Опыт создания и внедрения системы обеспечения информационной безопасности электросетевой компании

В 2017 году АО «Объединенная энергетическая компания» и АО «ДиалогНаука» завершают работы по созданию Системы обеспечения информационной безопасности (СОИБ) Автоматизированной системы технологического управления (АСТУ). СОИБ АСТУ призвана решить задачи по обеспечению кибербезопасности технологических процессов управления передачей и распределением электроэнергии.