Оригинал статьи: Опыт создания и внедрения системы обеспечения информационной безопасности электросетевой компании

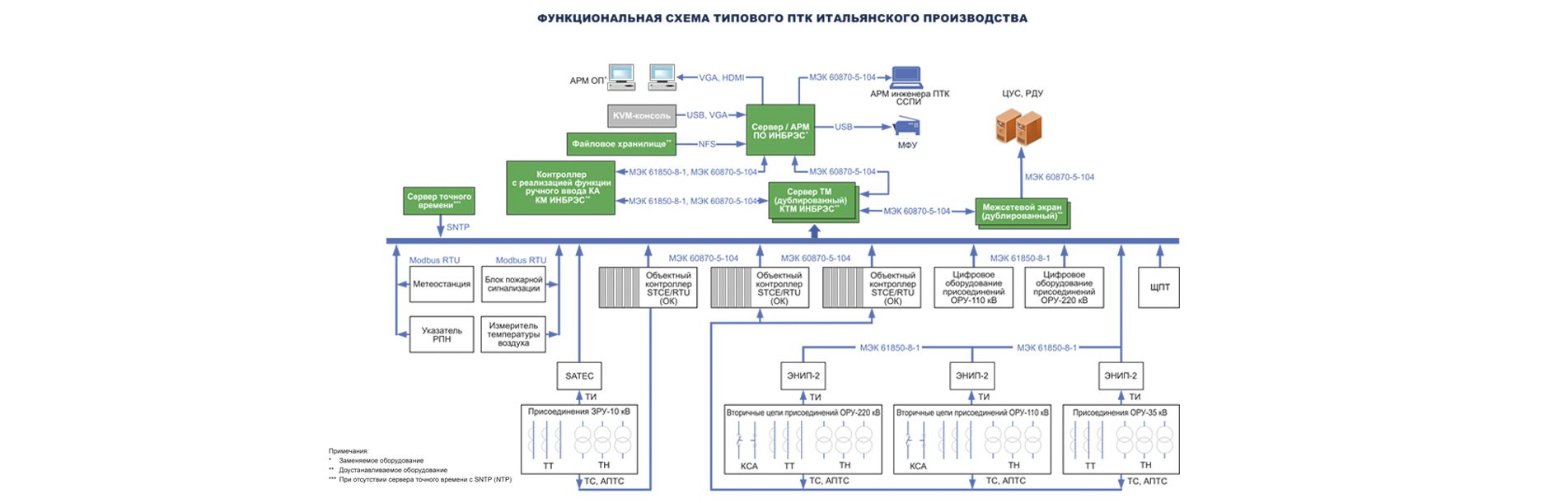

В 2017 году АО «Объединенная энергетическая компания» и АО «ДиалогНаука» завершают работы по созданию Системы обеспечения информационной безопасности (СОИБ) Автоматизированной системы технологического управления (АСТУ). СОИБ АСТУ призвана решить задачи по обеспечению кибербезопасности технологических процессов управления передачей и распределением электроэнергии.