Оригинал статьи: Комплексная киберзащита — единственный ответ на угрозы

Количество угроз информационной безопасности (ИБ) продолжает расти, что заставляет компании любых отраслей учитывать этот фактор в своей модели управления рисками. Особенно остро эта проблема стоит перед промышленными организациями, где последствия от несанкционированных вмешательств в работу могут принести не только материальный ущерб из-за простоя производства, но и санкции со стороны госорганов. О принципах выстраивания комплексной информационной защиты в электроэнергетике мы поговорили с руководителем направления безопасности КИИ и АСУ ТП в К2 Кибербезопасность Егором КУЛИКОВЫМ.

— Егор, расскажите, какие главные ИБ-вызовы стоят перед индустрией электроэнергетики сегодня?

— Основных вызова — три.

Первый — увеличение киберугроз. Количество атак активно растет, и они становятся только сложнее. Основные виды угроз: эксплуатация уязвимостей в инфраструктуре, целевые атаки, вредоносное и шпионское ПО. Количество запросов на наши услуги по защите АСУ ТП выросло в 2,5 раза.

Второй — кадровый голод. Талантливых и опытных специалистов не хватает везде и всегда. Но особенно это ощущается в последние несколько лет.

Третий — ужесточение требований законодательства. Во-первых, по ФЗ № 187 для индустрии электроэнергетики как субъекта КИИ и так действуют особые требования по информационной безопасности. С самыми разными последствиями за их невыполнение, вплоть до уголовной ответственности для должностных лиц. Во-вторых, согласно Указу Президента № 250, все субъекты КИИ обязаны полностью отказаться от всех ИБ-услуг и продуктов вендоров из «недружественных» стран, включая облачные сервисы. Согласно нашим опросам рынка, больше половины (59%) субъектов КИИ не успеют выполнить это требование. Среди основных причин: все еще заметный недостаток отечественных аналогов зарубежных ИБ-решений или недостаток доверия к существующим аналогам, отсутствие бюджета и других ресурсов для осуществления перехода, сжатые сроки и неготовность инфраструктуры.

Таким образом, мы имеем реальные угрозы для бизнеса и жесткие сроки по переходу с зарубежных решений на российские. Из-за отсутствия специалистов и бюджета компаниям очень трудно оценить и сделать выбор в пользу решений тех или иных вендоров, а затем их качественно внедрить и настроить, подготовив под этот процесс свою инфраструктуру. Да и разрозненных СЗИ уже недостаточно.

— Какими последствиями это грозит индустрии и как можно их избежать?

— Наиболее частое последствие ИБ-инцидентов в любой промышленности — простои в работе предприятия. Здесь могут быть большие финансовые и репутационные потери.

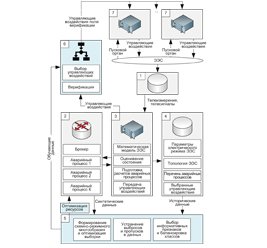

Поэтому рынок сейчас перестраивается и смотрит в сторону более комплексной защиты. А именно — SOC (Центры мониторинга кибербезопасности), которые включают в себя три базовых элемента: регулярно обновляемый технологический стек, профессиональную ИБ-команду и налаженные процессы по выявлению инцидентов и реагированию на них.

По разным оценкам в прошлом году доля рынка SOC в России выросла на 50–60%. Согласно нашим опросам этого года, почти половина (43%) организаций уже используют или планируют внедрить Центр мониторинга кибербезопасности.

— Но далеко не все могут позволить себе собственный SOC. Насколько это сложный процесс и сколько времени занимает внедрение?

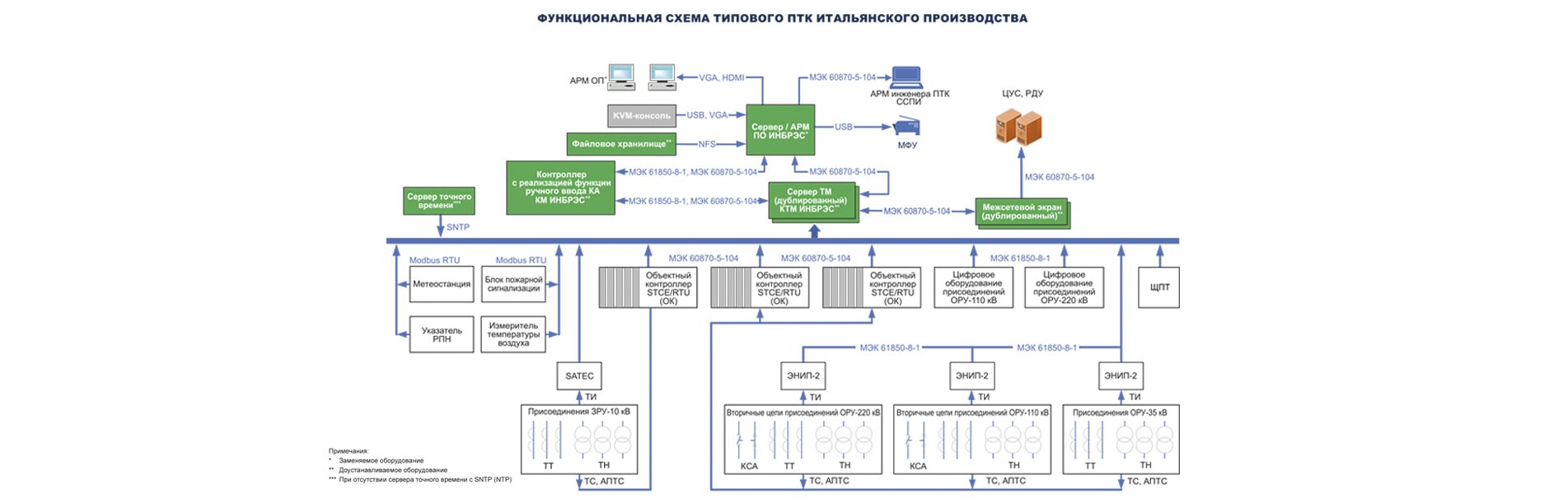

— Собственные SOC — это действительно дорогостоящее решение, требующее постоянного внимания и развития. Его нельзя построить, единоразово внедрив технологические решения, например SIEM и IRP. Нужны большие затраты на регулярное обновление оборудования и ПО, а также на высококвалифицированный персонал. К тому же внедрение новых СЗИ всегда несет риски остановки прикладного оборудования и ПО, что особенно критично для промышленности.

Мы же предлагаем более простые по формату альтернативы — SOC по моделям MSSP и гибрид.

MSSP-модель выбирают компании, стремящиеся найти готовое решение с предсказуемым бюджетом и получить сервис «под ключ». Этот вариант подходит как для крупных организаций, так и для небольших предприятий, не имеющих собственной команды или достаточных ресурсов. Эту модель выбирают из-за прогнозируемых операционных расходов, делегирования провайдеру рисков, связанных с управлением оборудованием, отсутствия необходимости нанимать/обучать команду специалистов, гарантированного уровня обслуживания и т.д.

Для сравнения, создание и внедрение собственного SOC занимает от 1 года, а по MSSP-модели — от 1 месяца.

Гибридную модель выбирают в ситуациях, когда внутренних ресурсов компании недостаточно для полноценного функционирования SOC, но есть желание сохранить определенный уровень контроля. Здесь могут быть самые разные варианты распределения ответственности между заказчиком и интегратором. Например, гибрид актуален, когда уже внедренная SIEM-система не справляется с задачами предприятия и необходима внешняя экспертиза для повышения ее эффективности.

— Не опасно ли субъектам КИИ в принципе использовать ИБ-услуги на аутсорсе?

— В SOC по моделям MSSP и гибрид управление инцидентами информационной безопасности действительно выходит за периметр организации. Главная опасность здесь — это ошибка при выборе провайдера. Плохой подрядчик может не просто быть недостаточно погружен в специфику вашего предприятия, но и повысить риски остановки производства из-за ошибок при внедрении.

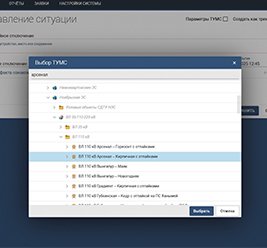

Поэтому при выборе нужно обратить внимание на наличие у интегратора сертифицированной команды специалистов с опытом работы на АСУ ТП и лицензий для проведения работ на объектах КИИ. А также профильные сертификаты вендоров. Например, в качестве SIEM-системы нашего SOC мы предлагаем KUMA от «Лаборатории Касперского». Мы получили не только соответствующий сертификат, но и статус их MSSP-партнера 2024 года.

При этом наличие соответствующих документов — это базовое требование. Сегодня по-настоящему надежные провайдеры SOC должны, в первую очередь, обеспечить клиенту прозрачность и прогнозируемость своих услуг. Компаниям зачастую трудно разобраться в разных предложениях и форматах. Мы как раз подробно рассказываем — какие услуги и для чего нужны. Например, у нас есть базовый пакет с возможностью выбрать дополнительные опции под нужды и возможности конкретного бизнеса. Это помогает заказчикам быть уверенными в нашей будущей работе, а также в бюджете. Стоимость SOC постоянно растет из-за увеличения стоимости лицензий, заложенных в SIEM, специалистов, поддержки инфраструктуры, обновлений, стандартной инфляции. Наша задача как провайдера услуг — быть не просто интегратором, а полноценным бизнес-партнером. ![]()

Беседовала Елена Заславская