42

XXI заседание Ассоциации электроснабжения городов России «ПРОГРЕССЭЛЕКТРО»

ДУБИНИН

ВАСИЛИЙ

ВЛАДИМИРОВИЧ

Президент

Группы

компаний

NGS Distribution

ИНФОРМАЦИОННАЯ

БЕЗОПАСНОСТЬ

АСУ

ТП

В

ЭНЕРГЕТИКЕ

На

сегодняшний

день

все

предприятия

объ

-

единяет

набор

факторов

:

•

потребность

в

интеграции

бизнес

-

и

произ

-

водственных

процессов

с

точки

зрения

ин

-

формационных

систем

;

•

интерактивное

управление

распределён

-

ной

инфраструктурой

;

•

обеспечение

безопасного

удалённого

до

-

ступа

к

объектам

предприятия

,

будь

то

ста

-

нок

на

предприятии

или

подстанция

;

• c

ложная

разнообразная

ИТ

-

инфра

-

структура

.

Это

связано

с

тем

,

что

современные

ус

-

ловия

требуют

максимально

использовать

ИТ

-

решения

для

автоматизации

процессов

.

С

одной

стороны

,

это

позволяет

повышать

управляемость

бизнеса

,

его

производственную

и

экономическую

эффективность

,

но

с

другой

—

привносит

ряд

рисков

:

•

сбои

производственного

процесса

,

вызван

-

ные

выходом

оборудования

из

строя

или

неправильной

эксплуатацией

;

•

сбои

производственного

процесса

,

вызван

-

ные

человеческим

фактором

:

ошибки

поль

-

зователей

(

сотрудники

компании

,

обслужи

-

вающий

персонал

сторонней

компании

)

или

целенаправленные

действия

нарушителей

;

•

сложность

управления

и

отслеживания

из

-

менений

ИТ

-

инфраструктуры

:

постоянные

незащищённые

и

неконтролируемые

под

-

ключения

пользователей

для

модерниза

-

ции

,

поддержания

системы

в

работе

и

сбо

-

ра

информации

.

В

качестве

примера

угрозы

,

связанной

с

ин

-

форматизацией

предприятий

,

можно

привести

случай

в

Бразилии

,

когда

в

2007

году

половина

энергетической

системы

страны

была

выведе

-

на

из

работы

.

Точная

причина

не

известна

,

но

рассматриваются

всего

две

версии

:

•

вовнутрь

системы

был

занесён

вирус

,

на

-

рушивший

работу

центрального

диспетчер

-

ского

пункта

,

а

следом

за

ним

и

управляе

-

мых

объектов

;

•

целенаправленная

атака

хакеров

.

Нарушение

работы

по

любой

из

версий

ста

-

ло

возможным

вследствие

широкого

распро

-

странения

ИТ

-

технологий

в

АСУ

ТП

энергетики

.

В

продолжение

примеров

киберугроз

нель

-

зя

не

упомянуть

широко

известный

вирус

Stuxnet,

который

нарушил

работу

атомной

43

25–26 марта 2015 г.

электростанции

,

которая

является

и

защищён

-

ным

,

и

замкнутым

объектом

.

Это

всего

лишь

пара

примеров

,

с

каждым

годом

их

становится

всё

больше

.

Любая

совре

-

менная

промышленная

система

подвержена

действию

угроз

со

стороны

ИТ

-

технологий

.

По

всему

миру

создаются

центры

по

борьбе

с

подобного

рода

угрозами

(

рис

. 1).

Одним

из

направлений

обеспечения

безопасности

явля

-

ется

своевременное

информирование

.

Все

про

-

изводители

SCADA-

систем

публикуют

найден

-

ные

в

своих

системах

уязвимости

и

предлагают

обновления

,

их

закрывающие

.

Таким

образом

,

наиболее

защищённая

система

—

система

с

последней

версией

программного

обеспечения

.

Но

возможно

ли

постоянно

следить

за

выходом

обновлений

и

поддерживать

последнюю

вер

-

сию

ПО

в

производственном

процессе

?

По

данным

Security Incidents Organization,

за

2011

год

статистика

такова

,

что

большую

часть

угроз

составляют

неумышленные

:

•

дефекты

оборудования

;

•

внешние

угрозы

без

определённой

цели

(

вирусы

);

•

человеческий

фактор

.

Это

же

подтверждается

и

практикой

.

Боль

-

шинство

предприятий

относят

вопросы

инфор

-

мационной

безопасности

к

регламентирова

-

нию

доступа

к

системе

и

другим

физическим

мерам

безопасности

.

При

этом

на

подавляю

-

щем

большинстве

объектов

выявлены

нере

-

гламентированные

действия

пользователей

как

среди

сотрудников

компании

,

так

и

среди

обслуживающих

компаний

,

у

предприятий

име

-

ется

собственный

опыт

сбоев

производства

.

В

Российской

Федерации

проблематике

безопасности

производственных

предприятий

уделяется

также

значительное

внимание

со

стороны

государственных

органов

и

регулято

-

ров

.

В

частности

,

для

предприятий

топливно

-

энергетического

комплекса

(

ТЭК

)

действуют

Федеральные

законы

№

256 «

О

безопасности

объектов

топливно

-

энергетического

комплек

-

са

»

и

№

257 «

О

внесении

изменений

в

от

-

дельные

законодательные

акты

Российской

Федерации

в

части

обеспечения

безопасности

объектов

топливно

-

энергетического

комплек

-

са

».

Они

включают

в

себя

меры

по

обеспече

-

нию

информационной

безопасности

,

базиру

-

ющиеся

на

ряде

приказов

и

постановлений

.

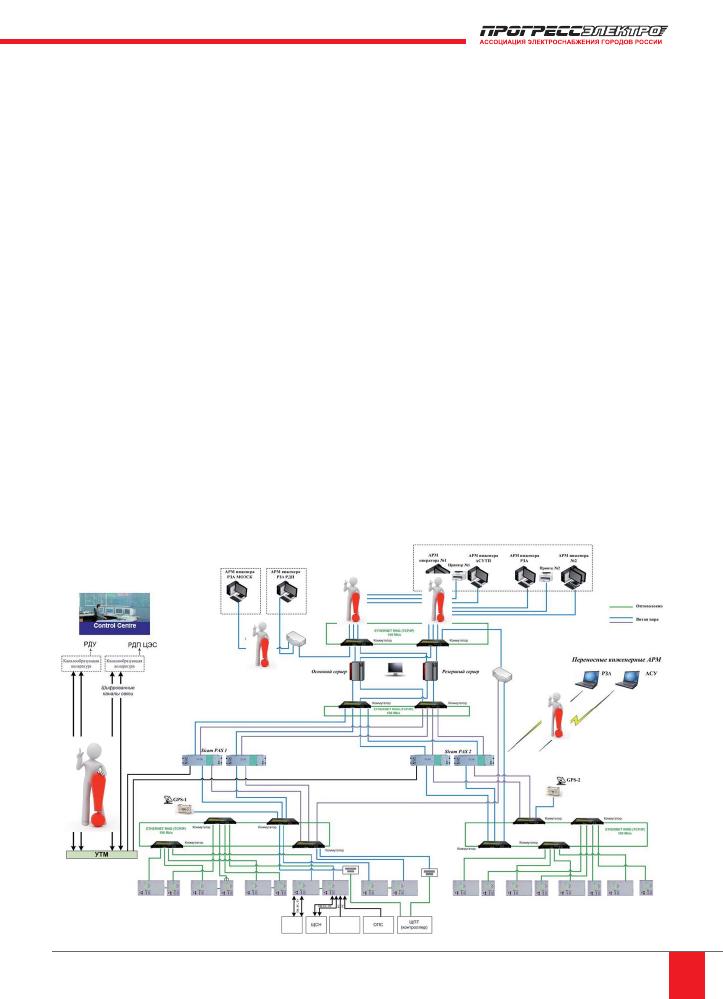

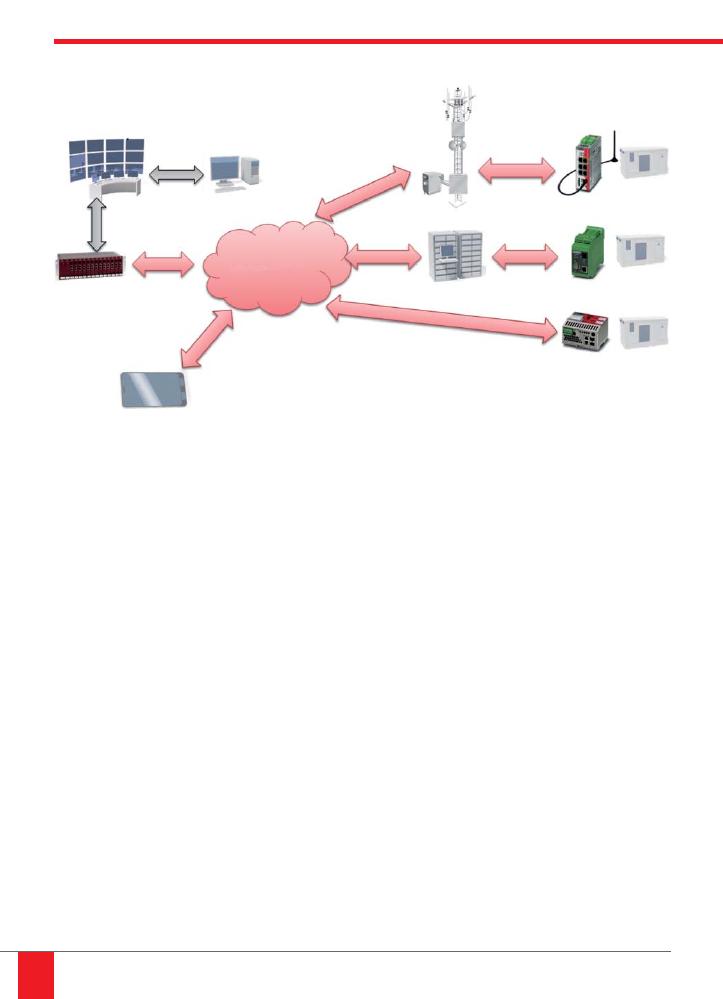

Рис

. 1.

Карта

угроз

АСУ

ТП

44

XXI заседание Ассоциации электроснабжения городов России «ПРОГРЕССЭЛЕКТРО»

Основным

является

приказ

№

31

ФСТЭК

«

Об

утверждении

Требований

к

обеспечению

за

-

щиты

информации

в

автоматизированных

системах

управления

производственными

и

технологическими

процессами

на

критически

важных

объектах

,

потенциально

опасных

объ

-

ектах

,

а

также

объектах

,

представляющих

по

-

вышенную

опасность

для

жизни

и

здоровья

людей

и

для

окружающей

природной

среды

».

Построение

(

проектирование

,

модерниза

-

ция

)

производственных

систем

с

учётом

тре

-

бований

по

обеспечению

информационной

безопасности

—

неотъемлемая

часть

каждого

современного

проекта

.

Это

требование

време

-

ни

и

государства

.

Согласно

международным

документам

,

минимально

необходимый

уровень

информа

-

ционной

безопасности

может

быть

обеспечен

внедрением

ряда

базовых

организационно

-

технических

мер

:

•

разграничение

прав

авторизованных

поль

-

зователей

внутри

АСУ

ТП

;

•

многоуровневая

авторизация

пользовате

-

лей

;

•

мониторинг

действий

пользователей

;

•

система

контроля

действий

пользователей

,

обеспечение

безопасности

рабочих

стан

-

ций

и

серверов

;

•

система

защиты

периметра

сети

,

обеспече

-

ние

безопасного

удалённого

доступа

;

•

отслеживание

произведённых

в

системе

из

-

менений

.

Стоит

отдельно

отметить

пункт

о

разгра

-

ничении

прав

авторизованных

пользователей

внутри

АСУ

ТП

.

Такое

разграничение

возможно

реализовать

только

с

помощью

специализиро

-

ванных

промышленных

межсетевых

экранов

,

таких

как

mGuard

от

копании

Phoenix Contact

(

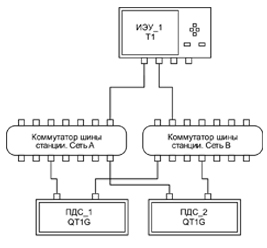

рис

. 2).

Также

следует

отдельно

отметить

решение

по

противодействию

вирусам

в

промышленных

системах

. CIFS Integrity Monitoring (CIM) —

анти

-

вирусная

программа

Phoenix Contact

для

защи

-

ты

промышленных

систем

.

Без

необходимости

загрузки

вирусных

баз

CIM

распознаёт

,

не

было

ли

вмешательства

в

работу

систем

под

управ

-

лением

Windows (

контроллеры

,

промышленные

ПК

,

панели

управления

),

например

в

результате

действий

вредоносной

программы

(

рис

. 3).

CIM

регулярно

проверяет

системы

,

рабо

-

тающие

под

Windows,

определяя

изменения

в

заранее

указанных

типах

файлов

,

например

с

расширением

.exe

или

.dll,

по

сравнению

с

эта

-

лонным

состоянием

.

CIFS-Antivirus-Scan-Connector

позволяет

внешним

программам

поиска

вирусов

при

по

-

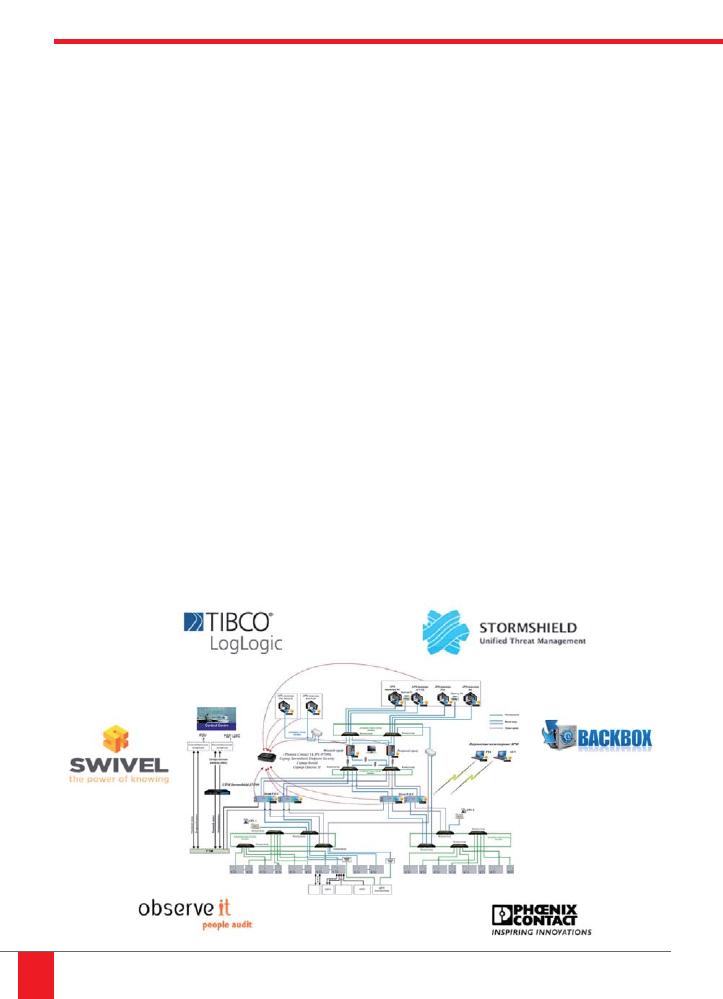

Рис

. 2.

Спектр

решений

для

обеспечения

информационной

безопасности

45

25–26 марта 2015 г.

мощи

маршрутизатора

FL MGUARD

выполнять

сканирование

системных

дисков

,

которые

не

имеют

внешнего

доступа

,

например

промыш

-

ленных

ПК

в

производственных

модулях

.

При

этом

маршрутизатор

FL MGUARD

объединяет

все

сетевые

диски

,

отражая

их

во

внешнюю

среду

в

виде

единого

диска

.

Так

программа

для

поиска

вирусов

может

просканировать

этот

виртуальный

диск

,

не

получая

прямого

доступа

к

реальной

системе

.

Где

используется

CIM?

Основная

задача

CIM

заключается

в

том

,

чтобы

защищать

необслуживаемые

системы

.

Для

них

характерна

одна

или

несколько

из

сле

-

дующих

особенностей

:

•

система

работает

под

устаревшей

опера

-

ционной

системой

,

для

которой

Microsoft

больше

не

выпускает

обновления

безопас

-

ности

,

например

Windows XP

и

более

ран

-

ние

версии

;

•

системы

,

в

которые

нельзя

вносить

измене

-

ния

,

так

как

система

в

состоянии

на

момент

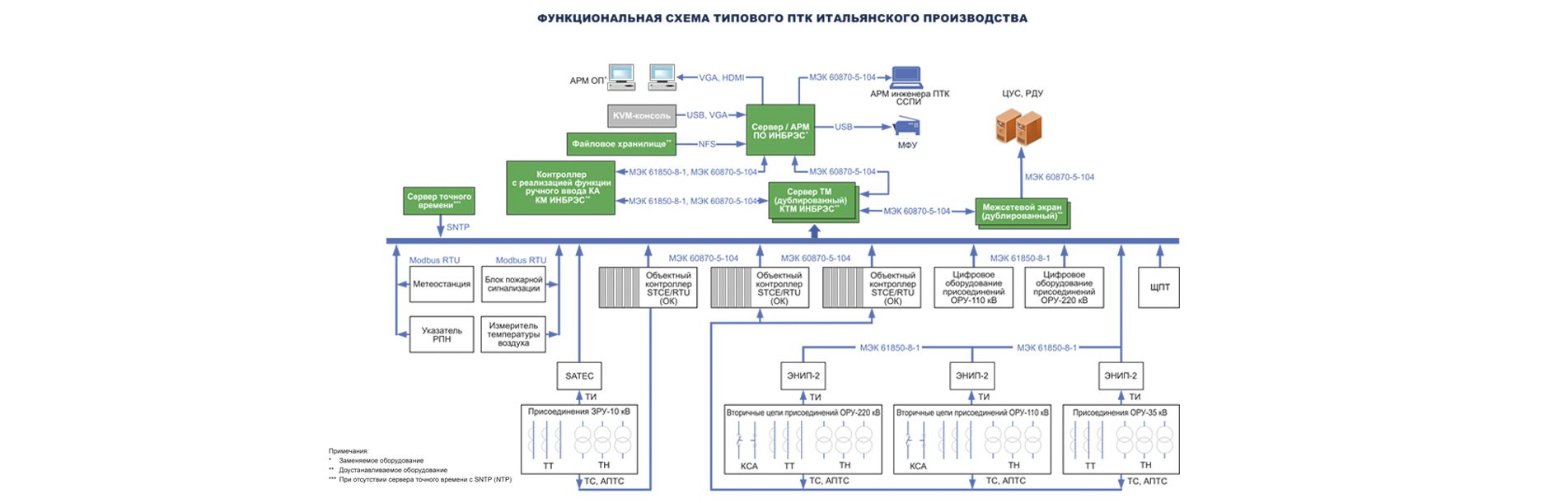

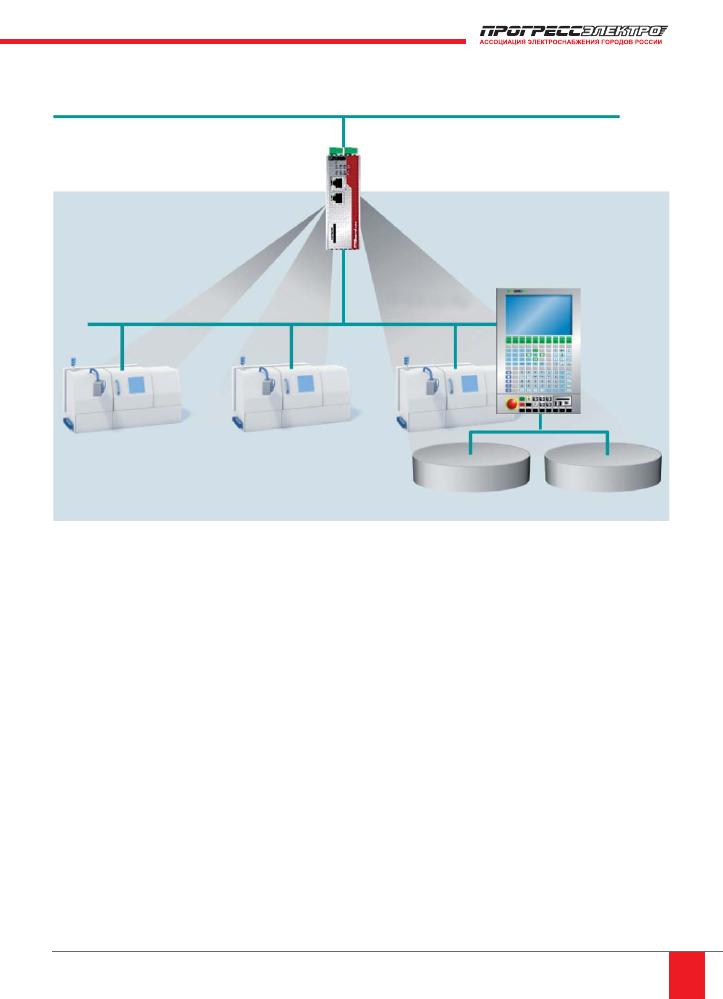

Рис

. 3.

Принцип

работы

CIM

поставки

прошла

сертификацию

произво

-

дителем

или

государственными

органами

;

при

изменении

программного

обеспечения

,

например

в

результате

обновления

опера

-

ционной

системы

,

была

бы

утрачена

гаран

-

тия

или

разрешение

,

выданное

государ

-

ственными

органами

;

•

системы

,

которые

не

могут

оснащаться

антивирусной

программой

,

так

как

работа

-

ют

в

критических

временных

условиях

,

и

которые

в

противном

случае

не

смогут

вы

-

полнять

свои

функции

в

режиме

реального

времени

;

•

системы

,

которые

не

могут

обновлять

ви

-

русные

базы

,

так

как

не

имеют

подключения

к

Интернету

;

•

системы

,

которые

сознательно

не

оснаща

-

ются

программами

для

поиска

вирусов

или

IDS/IPS (

системы

обнаружения

/

предотвра

-

щения

вторжений

),

так

как

в

случае

ложной

тревоги

вся

система

оказывается

под

угро

-

зой

останова

;

Сеть

производства

Сеть

автоматизации

Сканирование

Windows

Programs

IPC

для

управления

процессом

Firewall

Router, NAT

CIFS Integrity

Monitoring

46

XXI заседание Ассоциации электроснабжения городов России «ПРОГРЕССЭЛЕКТРО»

•

системы

,

пользователи

которых

не

обла

-

дают

достаточными

знаниями

,

чтобы

уста

-

новить

программу

для

поиска

вирусов

или

IDS/IPS,

не

оказывая

негативного

воздей

-

ствия

на

систему

.

Обеспечение

информационной

безопасно

-

сти

производственного

процесса

может

быть

экономичным

.

В

настоящее

время

действует

Федераль

-

ный

закон

№

261 «

Об

энергоэффективности

и

энергосбережении

».

Его

реализация

так

или

иначе

в

большинстве

случаев

подразумевает

использование

энергоэффективных

решений

и

централизованное

управление

ими

.

Под

дан

-

ный

закон

попадают

системы

управления

го

-

родским

освещением

(

рис

. 4),

которые

можно

представить

в

виде

трёх

блоков

:

•

программное

обеспечение

централизован

-

ного

управления

;

•

оборудование

обеспечения

удалённой

связи

;

•

конечные

объекты

управления

.

Для

минимизации

рисков

вследствие

выхо

-

да

из

строя

по

причине

киберугроз

,

в

системе

централизованного

городского

освещения

тре

-

буется

внедрять

решения

,

обеспечивающие

:

•

создание

защищённого

соединения

по

пу

-

бличной

сети

;

•

разграничение

прав

пользователей

при

до

-

ступе

к

системе

;

•

авторизацию

доверенных

пользователей

;

•

регистрацию

действий

пользователей

;

•

защиту

от

вирусов

.

Большинство

из

этих

задач

можно

решить

промышленным

межсетевым

экраном

.

Однако

внедрение

подобных

решений

всегда

ассоци

-

ируется

со

значительными

дополнительными

затратами

,

но

это

не

всегда

так

.

Сегодня

рынок

предлагает

многофункциональные

устройства

,

которые

позволяют

обеспечивать

значитель

-

ную

часть

решений

в

области

обеспечения

ин

-

формационной

безопасности

,

и

они

же

включа

-

ют

промышленный

коммутатор

, GPS/

ГЛОНАСС

модуль

, GSM

модуль

, RS232 COMSERVER,

что

позволяет

использовать

эти

устройства

для

географической

привязки

и

синхронизации

времени

.

Применение

подобного

рода

устройств

по

-

зволяет

повысить

функциональность

системы

и

её

надёжность

,

при

этом

стоимость

внедре

-

ния

будет

варьироваться

в

пределах

до

10%

от

стоимости

привычного

решения

.

Вывод

Построение

(

проектирование

,

модерниза

-

ция

)

производственных

систем

с

учётом

тре

-

бований

по

обеспечению

информационной

безопасности

—

неотъемлемая

часть

каждого

современного

проекта

.

Рис

. 4.

Система

управления

городским

освещением

Центральный

диспетчерский

сервер

Клиенты

3G

Интернет

ADSL

Удалённый

доступ

Оптоволоконная

линия

Центральный

маршрутизатор

VPN-

сервер

Оригинал статьи: Информационная безопасность АСУ ТП в энергетике

Современные условия требуют максимально использовать ИТ-решения для автоматизации процессов. С одной стороны, это позволяет повышать управляемость бизнеса, его производственную и экономическую эффективность, но с другой — привносит ряд рисков.