11

Январь

–

февраль

2016

www.tdworld.com, www.tdwr.ru

В

то

время

как

хозяин

дома

мирно

празднует

День

независимости

со

своей

семьей

,

вор

обна

-

руживает

незакрытую

дверь

и

проникает

в

дом

.

Он

берёт

вещи

,

пропажу

которых

заметят

не

сразу

,

и

пока

хозяин

не

вернулся

,

прячется

в

подсобке

.

Еще

многие

месяцы

вор

будет

понемногу

выносить

цен

-

ные

вещи

.

Однажды

,

как

раз

перед

Рождеством

,

обо

-

греватель

,

который

использовал

вор

,

перегревается

,

и

во

всём

доме

гаснет

свет

.

Хозяин

идёт

в

подсобку

про

-

верить

щиток

и

обнаруживает

вора

,

который

уже

почти

полгода

крал

его

вещи

.

Этот

сценарий

кажется

странным

для

реальной

жиз

-

ни

,

но

в

мире

виртуальных

преступлений

это

скорее

нор

-

ма

.

Между

взломом

системы

и

его

обнаружением

в

сред

-

нем

проходит

205

дней

—

срок

,

который

даёт

экспертам

повод

для

беспокойства

.

Некоторые

эксперты

оценива

-

ют

ситуацию

как

тревожную

,

другие

—

как

совершенно

недопустимую

.

Есть

и

хорошие

новости

—

этот

срок

по

-

степенно

сокращается

.

В

2013

году

между

атакой

и

её

обнаружением

проходило

229

дней

.

Однако

во

многих

случаях

этот

срок

на

самом

деле

гораздо

длиннее

.

Это

ожидает

нас

В

децентрализованных

сетях

с

множеством

пунктов

доступа

хакерам

несложно

найти

способ

незамеченны

-

ми

проникнуть

в

систему

и

получить

доступ

к

данным

и

систе

мам

управления

.

Быстро

развивающийся

Интер

-

нет

вещей

вместе

с

огромным

количеством

информации

,

производимой

и

распространяемой

нашими

телефонами

и

компьютерами

,

ещё

больше

ослабляет

системы

без

-

опасности

закрытых

сетей

.

В

зоне

риска

находятся

фи

-

нансовые

ресурсы

организации

,

операционная

система

,

защита

оборудования

,

личные

данные

клиентов

,

уни

-

кальная

информация

и

репутация

компании

.

Имеется

множество

слабых

мест

,

угрожающих

без

-

опасности

периметра

системы

,

поэтому

возможность

Главное — быстрое

обнаружение проблемы

National Rural Electric Cooperative Association участвует

в проекте Essence, чтобы повысить кибербезопасность

энергетических компаний.

Крейг Миллер (Craig Miller),

Национальный союз сельских потребителей

электрической энергии National Rural Electric Cooperative Association (NRECA),

Гиб Соребо (Gib Sorebo),

Leidos

ЗАЩИТА

Данных

12

Январь

–

февраль

2016

www.tdworld.com, www.tdwr.ru

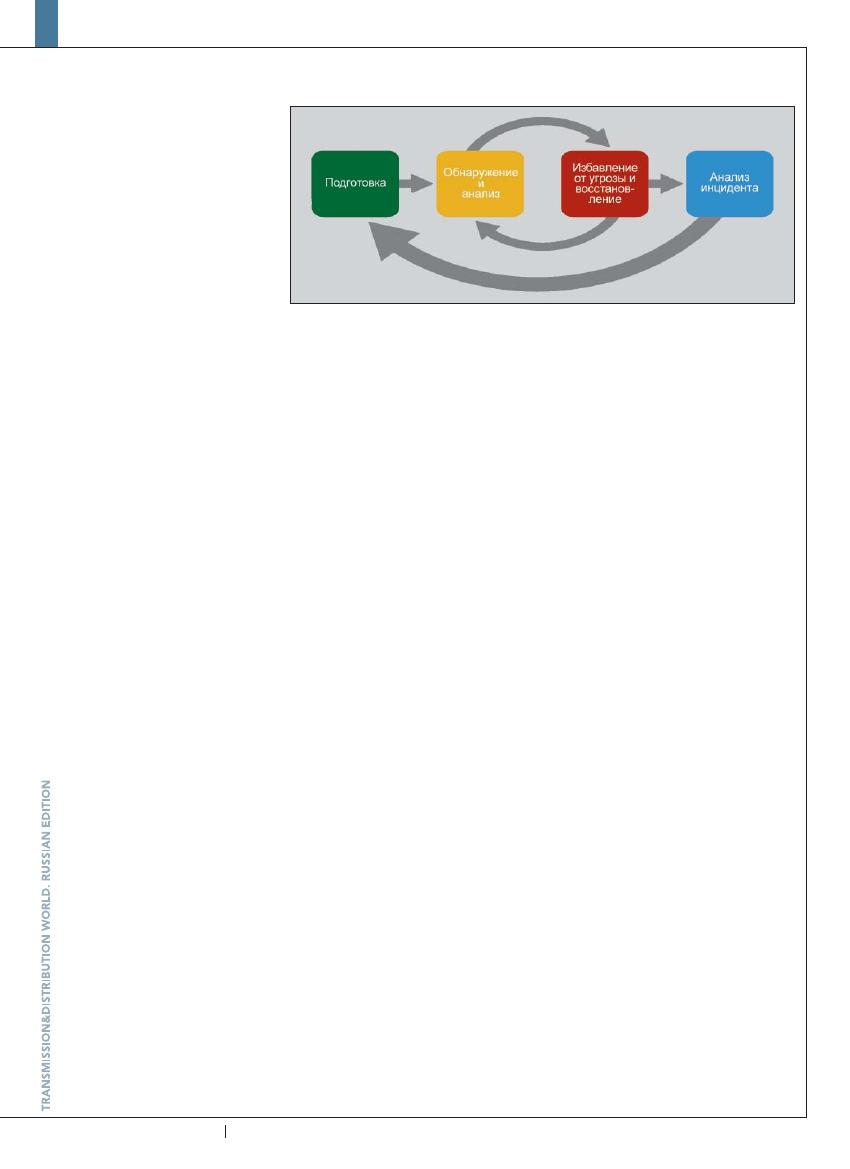

Мониторинг

киберугроз

должен

включать

стратегии

защиты

на

всех

этапах

.

Источник

: NIST.

ЗАЩИТА

Данных

нелегального

проникновения

уже

давно

перестала

быть

те

-

оретической

.

Для

большин

-

ства

организаций

,

в

том

числе

электрических

сетей

,

взлом

системы

—

всего

лишь

вопрос

времени

.

Реакция

на

внешнее

воздействие

сильно

влияет

на

объём

разрушений

,

от

ограни

-

чения

последствий

до

полного

предотвращения

.

Критически

важно

быстрое

обнаружение

.

Любой

воришка

обчистит

ваш

дом

,

или

вашу

сеть

,

если

у

него

будет

достаточно

времени

.

Обнаружение

является

клю

-

чевым

пунктом

между

предупреждением

и

корректи

-

рующим

действием

.

Недостаточно

установить

fi

rewall,

антивирус

или

усилить

систему

.

Необходимо

организо

-

вать

круглосуточный

мониторинг

системы

.

Это

уже

произошло

Число

и

масштаб

кибератак

стремительно

растут

по

всему

миру

,

и

всё

больше

из

них

направлено

на

про

-

мышленные

предприятия

.

В

2010

году

вирус

Stuxnet

атаковал

предприятие

по

обогащению

урана

в

Иране

и

разрушил

около

1 000

центрифуг

.

Скорее

всего

зара

-

жение

произошло

через

USB

флеш

-

карту

.

Вирус

давал

оборудованию

команды

,

в

результате

чего

машины

крутились

быстрее

и

выходили

из

-

под

контроля

.

Есть

подозрение

,

что

атака

была

организована

властями

США

и

Израиля

,

что

многие

эксперты

считают

первым

крупным

зарегистрированным

военным

действием

в

виртуальном

пространстве

.

В

2013

и

2014

гг

.

торговый

гигант

Target

сообщил

о

расходах

,

связанных

с

кражей

информации

по

кредит

-

ным

картам

клиентов

.

Общий

ущерб

составил

250

млн

долл

.,

часть

этой

суммы

пошла

на

покрытие

страховок

.

В

конце

2014

года

федеральное

Ведомство

Герма

-

нии

по

информационной

безопасности

сообщило

о

ха

-

керской

атаке

,

когда

хакеры

получили

контроль

над

системой

управления

сталелитейной

печи

,

что

привело

к

блокировке

прекращения

дутья

печи

и

большому

объ

-

ёму

разрушений

.

По

данным

журнала

Wired, «

нападавшие

получи

-

ли

доступ

к

сталелитейному

заводу

через

деловую

сеть

завода

,

успешно

проложили

себе

путь

в

произ

-

водственные

сети

,

чтобы

получить

доступ

к

системе

управления

оборудованием

.

Нападавшие

проникли

в

корпоративную

сеть

,

используя

целевую

«

фишинг

»

атаку

.

Как

только

нападавшие

получили

доступ

к

од

-

ной

системе

,

они

смогли

исследовать

сети

компании

,

в

конечном

счете

ставя

под

угрозу

множество

систем

,

включая

промышленные

компоненты

в

производствен

-

ной

сети

».

Вредоносное

программное

обеспечение

проникает

в

оборудование

на

атомных

электростанциях

и

других

генерирующих

установках

,

что

приводит

к

задержке

пу

-

ска

.

Хакеры

атакуют

железнодорожные

системы

,

систе

-

мы

водоснабжения

и

автомойки

.

Вирусы

обнаруживают

на

серверах

и

компьютерном

оборудовании

непосред

-

ственно

у

изготовителей

.

Исследователи

кибербезопас

-

ности

недавно

обнаружили

слабые

места

в

сети

Тесла

модели

S.

Воздействие

на

сеть

позволило

им

выклю

-

чать

двигатель

электромобиля

,

в

то

время

как

кто

-

то

вёл

его

.

Цепная

атака

Как

правило

,

хакеры

придерживаются

четырехэтап

-

ного

плана

прорыва

киберобороны

и

получения

доступа

к

данным

компании

,

который

специалисты

в

области

ки

-

бербезопасности

называют

«

цепной

атакой

»:

•

Разведка

.

Злоумышленники

изучают

предполагае

-

мую

компанию

-

жертву

для

определения

способа

не

-

законного

проникновения

и

желаемой

цели

;

•

Установление

своего

присутствия

.

Злоумыш

-

ленники

получают

доступ

к

управлению

одним

компьютером

в

сети

компании

-

жертвы

(

как

прави

-

ло

–

сервером

или

персональным

компьютером

)

и

загружают

на

него

программные

средства

для

уда

-

ленного

доступа

;

•

Постепенное

продвижение

и

приобретение

прав

доступа

.

Злоумышленники

продвигаются

по

сети

и

получают

доступ

к

компьютерам

,

используя

полу

-

ченные

привилегированные

учетные

данные

;

•

Завершение

миссии

.

Злоумышленники

завершают

атаку

:

похищают

данные

(

цель

атаки

–

нарушение

конфиденциальности

системы

),

изменяют

данные

(

цель

атаки

–

нарушение

целостности

системы

),

раз

-

рушают

данные

(

цель

атаки

–

нарушение

доступно

-

сти

системы

).

Хакеров

,

атаковавших

систему

,

сложно

обнаружить

.

Они

могут

быть

найдены

при

поиске

нарушений

в

рабо

-

те

сети

компании

.

Это

подобно

поиску

следов

челове

-

ка

-

невидимки

.

Специалист

,

хорошо

знакомый

с

состо

-

яниями

сетевых

пространств

,

которые

ранее

не

были

нарушены

,

поймет

,

если

кто

-

то

взламывал

защиту

сети

.

Знание

нормального

состояния

сетевого

пространства

также

важно

,

как

и

выявление

отклонений

.

Степень

угрозы

Дальновидные

сетевые

компании

уже

сегодня

гото

-

вятся

к

будущим

кибератакам

и

не

полагаются

на

свою

удачу

.

Пока

что

хакеры

не

вывели

из

строя

ни

одну

электростанцию

и

не

повредили

ни

одну

сеть

—

но

это

только

пока

.

И

дело

тут

не

в

том

,

что

сети

так

хорошо

защи

-

щены

,

просто

хакеры

пока

не

видят

хорошего

по

-

вода

взламывать

их

.

Всё

может

измениться

,

если

они

захотят

использовать

информацию

для

полу

-

чения

выкупа

или

достижения

геополитических

це

-

лей

.

Уже

было

множество

случаев

,

когда

взломщи

-

ки

требовали

выкуп

за

похищенную

информацию

.

Рано

или

поздно

один

из

них

скажет

: «

Если

вы

хо

-

тите

пользоваться

электричеством

,

вам

придется

заплатить

».

Воровство

—

одна

из

главных

задач

хакеров

.

13

Январь

–

февраль

2016

www.tdworld.com, www.tdwr.ru

ЗАЩИТА

Данных

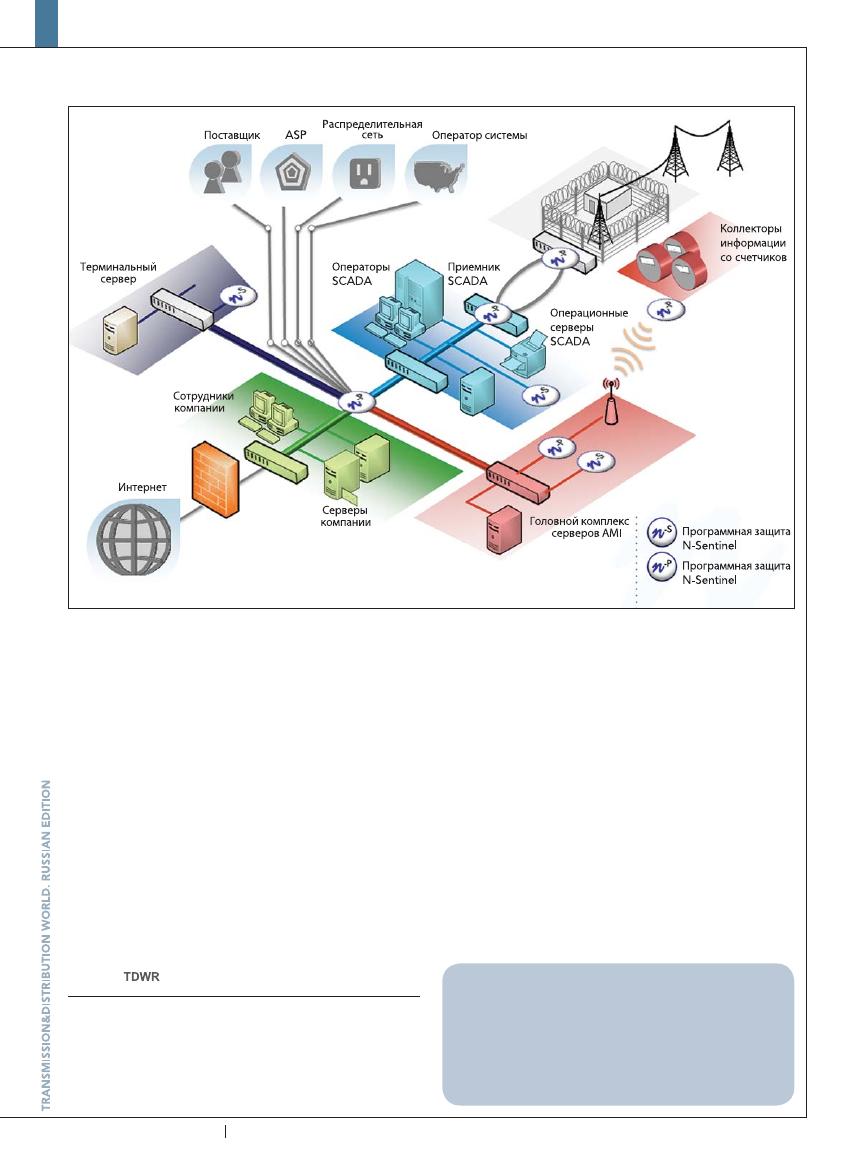

Во

время

демонстрации

программы

для

мониторинга

и

обеспечения

кибербезопас

-

ности

N-Dimension Solutions

этим

летом

,

эксперты

по

фир

-

менной

кибербезопасности

определили

необнаруженное

вредоносное

программное

обеспечение

в

сети

энерго

-

компании

на

востоке

США

с

сервисной

территорией

око

-

ло

1 000

кв

.

миль

(2 590

кв

.

км

).

N-Dimension —

это

постав

-

щик

сервисного

ПО

для

защиты

«

умных

»

энергетических

сетей

от

киберугроз

.

За

последнее

время

компания

стала

свиде

-

телем

проникновения

вредо

-

носного

программного

обеспе

-

чения

в

сети

энергокомпаний

.

Вирусы

извлекают

информа

-

цию

из

сети

и

дают

хакерам

ещё

больший

доступ

к

внутренним

системам

организации

.

Час

-

то

хакеры

используют

зашифрованные

каналы

,

и

слож

-

но

понять

,

какую

именно

информацию

они

заполучили

.

За

последнее

время

несколько

энергокомпаний

под

-

верглись

нападению

:

•

В

2012

году

энергокомпания

на

западе

США

поте

-

ряла

более

2

млн

долл

.

в

результате

кибератаки

,

от

которой

система

не

была

защищена

.

Компания

до

сих

пор

разбирается

с

исками

клиентов

.

•

В

2013

году

хакеры

проникли

в

сеть

энергокомпании

на

северо

-

востоке

страны

и

успели

похитить

более

трети

всей

информации

по

клиентам

компании

,

до

того

как

атака

была

обнаружена

.

•

В

2014

году

преступники

проникли

в

систему

энерго

-

компании

на

юге

США

и

похитили

W-2

формы

счетов

клиентов

,

которые

впоследствии

получили

фальши

-

вые

счета

.

•

Также

в

2014

году

хакеры

взломали

систему

без

-

опасности

энергокомпании

на

западе

страны

и

полу

-

чили

доступ

к

SCADA

системе

.

Внутренняя

угроза

Одной

из

основных

угроз

для

компании

являются

собственные

работники

. IT

департамент

одной

из

круп

-

нейших

энергокомпаний

США

был

инфицирован

работ

-

ником

,

который

принёс

на

флеш

-

карте

запись

рождест

-

венского

утренника

своего

ребёнка

.

У

многих

компаний

недостаточно

опыта

для

борьбы

с

хакерами

,

которые

,

как

кажется

,

каждую

минуту

вы

-

искивают

новый

способ

взломать

систему

.

Уже

разра

-

ботано

множество

программ

и

технологий

для

защиты

собственных

данных

,

чего

не

хватает

,

так

это

специали

-

стов

по

кибербезопасности

.

Главное

в

защите

—

это

постоянный

мониторинг

,

наблюдение

за

происходящим

в

сети

и

ежедневная

ра

-

бота

над

повышением

безопасности

сети

.

Недостаточ

-

но

просто

собирать

данные

.

Кибербезопасность

—

это

искусство

и

наука

,

где

стратегии

поведения

и

техники

значат

больше

,

чем

программные

коды

.

Всё

время

кто

-

то

должен

следить

за

системой

,

наблюдать

за

измене

-

ниями

,

что

произошло

со

времени

последней

проверки

.

Отчасти

это

обеспечивается

системой

кибербезопасно

-

сти

,

но

это

также

и

понимание

того

,

что

нормально

для

данной

системы

,

а

что

нет

.

Проект

Essence

В

2015

году

10

энергокомпаний

приняли

участие

в

демонстрационном

проекте

,

в

рамках

которого

они

подверглись

8

млн

кибератак

.

В

среднем

атаки

проис

-

ходили

каждые

2,6

сек

.

Две

компании

были

государ

-

ственными

,

восемь

—

коммерческими

.

Большая

часть

атак

производилась

роботом

и

напоминала

грабителя

,

который

дёргает

ручку

двери

,

чтобы

проверить

,

дома

ли

хозяева

.

Учитывая

объём

,

упорство

и

переменчивость

напа

-

дений

и

нападавших

,

разработчики

стратегий

кибербе

-

зопасности

вынуждены

признать

необходимость

посто

-

янного

совершенствования

систем

безопасности

.

Это

процесс

и

культура

,

а

не

список

дел

.

Одна

технология

не

подойдёт

всем

компаниям

.

Проект

Essence —

это

исследовательская

програм

-

ма

,

финансируемая

Департаментом

энергетики

США

.

Среди

партнёров

программы

NRECA, Cigital, Paci

fi

c

Northwest National Lab

и

Carnegie Mellon University.

В

рамках

проекта

рассматривают

пять

подходов

к

ки

-

бербезопасности

:

•

Преследование

нарушителей

.

В

основном

это

функция

правоохранительных

органов

,

включая

ФБР

,

Министерство

обороны

и

Министерство

наци

-

ональной

безопасности

.

•

Строительство

виртуальных

стен

вокруг

закрытых

сетей

и

точек

доступа

.

•

Укрепление

сети

изнутри

,

создающее

менее

уязви

-

мую

структуру

.

•

Сегментирование

системы

по

принципу

грузового

судна

.

Если

один

сегмент

поврежден

,

система

в

це

-

лом

не

пострадает

.

•

Быстрое

реагирование

в

случае

неполадок

.

Первые

четыре

пункта

были

улучшены

.

Однако

важ

-

нее

всего

сократить

эти

205

дней

,

которые

уходят

на

обнаружение

атаки

.

Что

если

это

число

вдруг

сократит

-

ся

до

одного

дня

или

меньше

?

Эксперты

уверены

,

что

системы

безопасности

должны

сегодня

анализировать

не

только

компоненты

системы

,

а

все

операции

,

проис

-

ходящие

в

ней

.

Идея

проекта

Essence

состоит

в

том

,

чтобы

наблю

-

дать

за

всем

происходящим

в

сети

и

отслеживать

не

-

обычные

действия

,

которые

могут

указывать

на

взлом

.

Также

программа

Essence

может

проверять

трафик

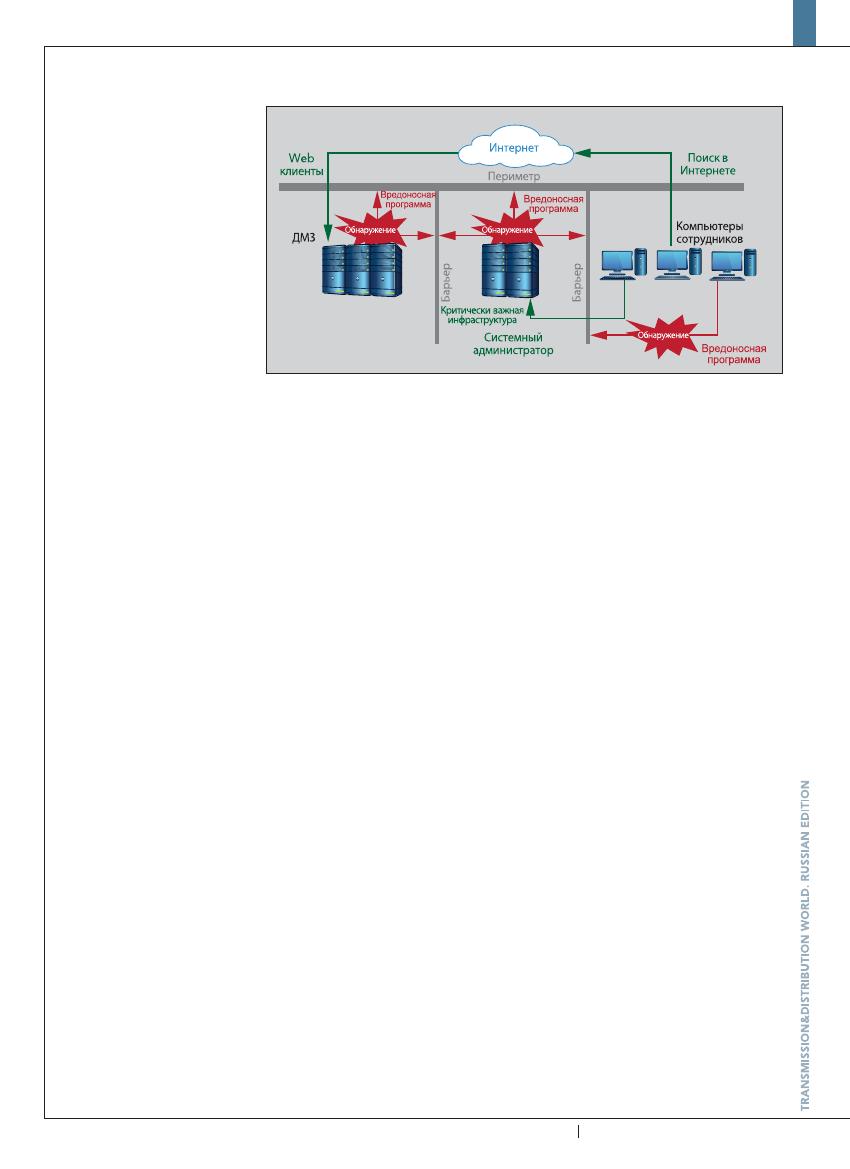

Организациям

необходимо

направить

усилия

на

приоритетные

зоны

,

а

для

начала

изо

-

лировать

отдельные

части

системы

:

демилитаризованную

зону

,

функции

системного

администратора

,

пользователей

и

операционные

технологии

.

14

Январь

–

февраль

2016

www.tdworld.com, www.tdwr.ru

Сеть

должна

быть

изолирована

и

находиться

под

постоянным

наблюдением

,

а

все

полученные

данные

обязательно

подвер

-

гаться

анализу

.

сети

на

соответствие

правилам

,

заданным

сетевой

компанией

.

Например

,

если

два

сервера

,

которые

не

должны

контактировать

,

вдруг

начинают

обмениваться

сообщениями

, Essence

может

изолировать

часть

систе

-

мы

,

пока

проблема

не

будет

решена

.

Essence —

это

открытая

платформа

,

то

есть

каждая

компания

может

изменять

её

согласно

своим

нуждам

.

Такой

подход

открывает

множество

новых

путей

для

повышения

кибербезопасности

на

базе

одной

платфор

-

мы

.

Главная

задача

программы

—

ускорить

реакцию

системы

на

незаконное

проникновение

.

Идея

состоит

в

том

,

чтобы

быстро

обнаружить

проблему

и

устранить

её

,

не

допустив

дальнейшего

ущерба

.

Благодарность

Авторы

благодарят

Скотта

Диннаджа

из

N-Dimension

за

его

вклад

в

эту

статью

,

и

за

его

ключевую

роль

,

ко

-

торую

он

играет

в

проекте

.

Также

мы

благодарим

Мо

-

риса

Мартина

,

который

был

с

NRECA

во

время

рабо

-

ты

над

проектом

и

способствовал

написанию

этой

статьи

.

Крейг

Миллер

(craig.miller@nreca.coop)

руководи

-

тель

исследований

в

National Rural Electric Cooperative

Association.

Он

руководит

многочисленными

исследова

-

ниями

и

лично

ведет

проекты

в

нескольких

областях

,

включая

кибербезопасность

и

новые

системы

обслужи

-

вания

энергосистем

.

Главное

направление

его

работы

сегодня

—

это

реактивные

подходы

к

кибербезопас

-

ности

как

эффективное

дополнение

к

традиционным

профилактическим

методам

,

таким

как

брандмауэры

и

контроль

динамических

операций

.

В

1997

он

получил

золотую

медаль

Смитсоновского

института

за

«

герои

-

ческие

достижения

в

области

информационных

техно

-

логий

».

Гиб

Соребо

(gilbert.n.sorebo@leidos.com)

главный

технолог

по

кибербезопасности

компании

Leidos,

где

он

помогает

государственным

и

частным

организаци

-

ям

разобраться

с

юридическими

и

регуляторными

тре

-

бованиями

к

компаниям

,

а

также

оценивает

их

риски

в

виртуальном

пространстве

.

Соребо

работает

в

об

-

ласти

информационных

технологий

больше

23

лет

.

Он

наблюдает

и

координирует

вопросы

кибербезопасности

в

области

энергетики

и

других

коммерческих

секторах

.

Недавно

написал

в

соавторстве

книгу

по

безопасности

«

умных

»

электросетей

.

ЗАЩИТА

Данных

Больше

информации

на

:

Carnegie Mellon University | www.cmu.edu

Cigital | www.cigital.com

N-Dimension Solutions | www.n-dimension.com

NRECA | www.nreca.coop

Paci

fi

c Northwest National Lab | www.pnnl.gov

15

Январь

–

февраль

2016

www.tdworld.com, www.tdwr.ru

ЗАЩИТА

Данных

Авторы

поднимают

тему

кибербезопасности

для

энергетических

компаний

,

которая

в

силу

ряда

совершенно

объективных

причин

становится

всё

более

актуальной

.

Сегодня

процессы

производства

,

передачи

и

распределения

электроэнергии

всё

боль

-

ше

зависят

от

информационных

систем

,

включая

и

сети

передачи

данных

.

Энергокомпании

центра

-

лизованно

осуществляют

контроль

и

управление

,

что

порождает

качественно

новые

угрозы

и

риски

,

поскольку

совсем

недавно

эти

функции

выполнялись

локально

и

децентрализовано

.

Развитие

техно

-

логий

smart-

и

micro- grids

и

«

умного

»

учёта

ведут

к

появлению

многочисленных

новых

услуг

и

сервисов

,

в

том

числе

и

путём

вовлечения

потребителей

,

что

кардинально

меняет

архитектуру

систем

в

сторо

-

ну

распределённой

автоматизации

и

меняет

прин

-

ципы

управления

,

доступа

и

использования

инфор

-

мационных

систем

.

Другими

словами

,

хакеры

могут

ставить

под

угрозу

нормальное

функционирование

энергокомпаний

уже

не

только

удаленно

,

но

и

через

атаку

потребителей

.

В

ситуации

,

когда

сокращение

операционных

рас

-

ходов

и

увеличение

выручки

за

счет

предоставления

новых

сервисов

возможно

,

главным

образом

,

только

за

счёт

использования

передовых

технологий

,

в

том

числе

и

Интернета

вещей

, —

тенденцию

к

интегра

-

ции

и

увеличению

числа

связей

между

решениями

и

системами

уже

не

остановить

!

С

расставленными

авторами

акцентами

,

при

-

мерами

и

выводами

,

опираясь

на

российскую

дей

-

ствительность

и

европейскую

практику

,

хотелось

бы

поспорить

.

Начиная

с

названия

:

главное

—

сни

-

жение

рисков

и

недопущение

(

или

хотя

бы

миними

-

зация

)

ущерба

,

а

не

темп

обнаружения

проблем

.

Вероятность

взлома

любой

системы

,

разумеет

-

ся

,

не

только

вопрос

времени

,

а

сложная

функция

и

суперпозиция

таких

параметров

,

как

мотивация

,

квалификация

и

ресурсы

нарушителя

;

наличия

уяз

-

вимостей

и

используемых

технических

и

организа

-

ционных

средств

защиты

.

Когда

речь

идёт

о

среднем

сроке

обнаружения

взлома

системы

,

вспоминается

шутка

о

средней

температуре

по

больнице

.

Если

речь

идёт

о

неце

-

левой

атаке

,

когда

частные

лица

пытаются

найти

возможности

и

технологии

взлома

систем

,

имею

-

щих

интерфейсы

в

Интернет

с

помощью

извест

-

ных

уязвимостей

,

найденных

с

использованием

,

например

,

поисковой

системы

«Shodan»,

то

сроки

обнаружения

могут

быть

и

меньше

.

Если

же

в

роли

атакующего

выступают

инсайдеры

или

обслужи

-

вающий

персонал

сторонних

организаций

,

кото

-

рые

имеют

права

доступа

и

знают

тонкости

экс

-

плуатации

систем

,

или

речь

идет

о

APT (Advanced

Persistent Treat) —

целенаправленной

атаке

,

финан

-

сируемой

государственными

институтами

, —

на

выявление

могут

уйти

годы

.

Потому

что

в

«

про

-

двинутых

»

атаках

обязательным

является

этап

,

не

упоминаемый

в

KillChain:

сокрытие

следов

про

-

никновения

(ex

fi

ltration).

А

современные

зловреды

научились

прятаться

очень

хорошо

!

Например

,

об

-

наруженный

только

в

2012

году

червь

Flame

начал

разрабатываться

и

внедряться

в

2006

году

,

червь

Duku,

обнаруженный

в

2011

году

,

был

скомпилиро

-

ван

в

2007-

м

,

наиболее

ранние

версии

найденного

в

2013

году

NetTraveler’

а

датируются

2005

годом

,

CherryPicker,

вирус

для

POS-

терминалов

,

усердно

работал

с

2011

по

2015

год

и

т

.

п

.

Что

касается

выводов

,

авторы

статьи

подво

-

дят

нас

к

мысли

о

ключевой

роли

системы

обнару

-

жения

вторжений

и

даже

называют

одну

из

них

.

Та

-

ких

коммерческих

продуктов

десятки

,

и

их

функции

сейчас

значительно

шире

нескольких

,

описанных

в

статье

.

При

принятии

решений

лучше

опираться

на

рекомендации

стандартов

и

CIGRE.

Киберзащи

-

щённость

—

это

состояние

,

в

которое

можно

пе

-

рейти

только

в

результате

выполнения

комплекса

мероприятий

(

в

разных

стандартах

их

количество

может

варьироваться

),

но

ни

одно

из

них

не

явля

-

ется

главным

,

поскольку

хакеры

«

будут

бить

»

в

са

-

мое

уязвимое

место

.

Автоматическая

же

реакция

на

киберугрозы

для

технологических

систем

мо

-

жет

просто

стать

одним

из

способов

нападения

.

Добавляя

новое

ПО

в

систему

,

мы

увеличиваем

«

по

-

верхность

»

для

атаки

.

Программа

,

пусть

даже

на

-

писанная

с

целью

защиты

,

всего

лишь

программа

,

она

также

может

содержать

уязвимости

,

ошибки

и

даже

НДВ

.

С

практической

точки

зрения

существует

зна

-

чительное

количество

альтернативных

способов

,

позволяющих

сократить

сроки

обнаружения

втор

-

жений

:

•

В

первую

очередь

хотелось

бы

напомнить

,

что

ФС

ТЭК

России

совместно

с

заинтересованными

федеральными

органами

исполнительной

власти

и

организациями

сформирован

банк

данных

угроз

безопасности

информации

.

•

Существующие

поисковики

уязвимостей

можно

использовать

«

в

мирных

целях

»

для

мониторинга

состояния

«

своих

»

систем

.

•

Большинство

антивирусных

продуктов

также

имеют

функцию

сканирования

установленного

ПО

на

наличие

уязвимостей

.

КОММЕНТАРИЙ

Павел Литвинов,

начальник

аналитического отдела

Технической дирекции

по электроэнергетике

ЗАО «РТСофт»

Сергей Нестеров,

руководитель

проектного офиса

Технической дирекции

по электроэнергетике

ЗАО «РТСофт»

Оригинал статьи: Главное — быстрое обнаружение проблемы

National Rural Electric Cooperative Association участвует в проекте Essence, чтобы повысить кибербезопасность энергетических компаний.

Коментарии к статье:

Павел Литвинов, начальник аналитического отдела Технической дирекции по электроэнергетике ЗАО «РТСофт»;

Сергей Нестеров, руководитель проектного офиса Технической дирекции по электроэнергетике ЗАО «РТСофт».